|

2.

|

|

3.

|

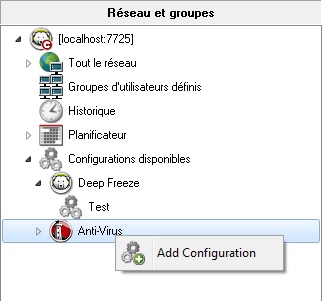

Cliquez avec le bouton droit de la souris et sélectionnez Créer une configuration.

|

|

4.

|

Effectuez les réglages dans le nœud Paramètres du poste de travail :

|

|

•

|

|

—

|

Afficher l’icône de la barre des tâches : cochez la case si vous voulez que l’icône de Faronics Anti-Virus apparaisse sur la barre des tâches du ou des postes de travail. Si vous ne cochez pas cette case, Faronics Anti-Virus sera masqué.

|

|

—

|

Autoriser l’analyse manuelle : cochez la case si vous souhaitez que les utilisateurs puissent lancer manuellement une analyse Faronics Anti-Virus sur le ou les postes de travail.

|

|

—

|

Permettre à l’utilisateur de prendre des mesures en fonction des résultats d’analyse : cochez la case si vous voulez que l’utilisateur du poste de travail puisse prendre des mesures d’après les résultats de l’analyse.

|

|

—

|

Autoriser l’utilisateur à annuler une analyse initiée localement : cochez cette case si vous souhaitez que les utilisateurs puissent annuler l’analyse initiée localement sur le poste de travail.

|

|

—

|

Exclure les menaces à faible risque des détections : cochez la case pour exclure les menaces à faible risque des détections. Par menaces à faible risque, on entend les menaces qui nuisent à un système (par exemple, les cookies).

|

|

•

|

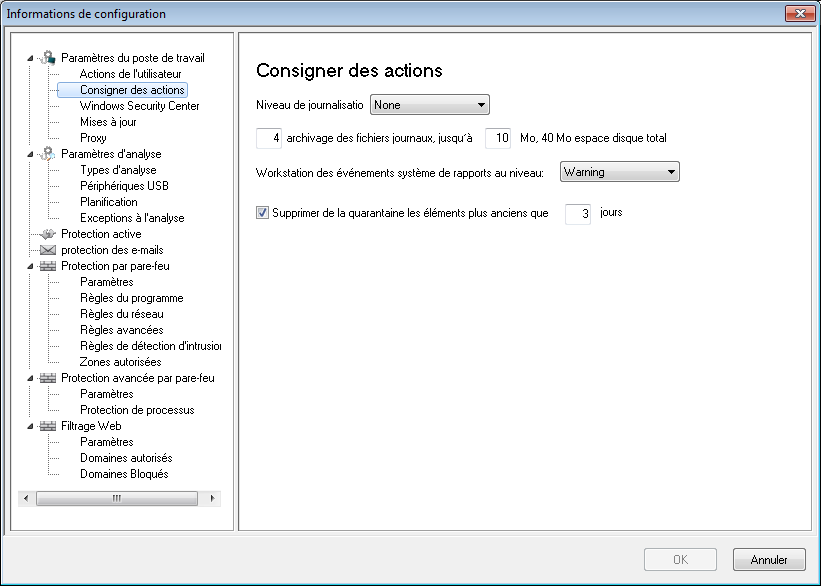

Nœud Paramètres du poste de travail>Consigner des actions

|

|

—

|

Niveau de journalisation : sélectionnez le niveau de consignation. Sélectionnez Aucun si vous ne voulez rien consigner, Erreur si vous voulez consigner les messages d’erreur, Trace si vous voulez faire un suivi et Prolixe si vous souhaitez une consignation détaillée.

|

|

—

|

Nombre de fichiers journaux : indiquez le nombre de fichiers journaux. Les informations consignées sont stockées par ordre dans les fichiers. En supposant l’existence de 3 fichiers A, B et C, Faronics Anti-Virus commence par enregistrer les listes d’erreurs dans le fichier A ; sitôt le fichier A plein, il passe au fichier B, puis pour finir au fichier C. Une fois le fichier C complet, les données du fichier A sont effacées pour laisser place aux nouvelles informations de consignation.

|

|

—

|

Taille du fichier : sélectionnez la taille (en Mo) de chaque fichier.

|

|

—

|

Niveau de signalement des événements du système du poste de travail : choisissez entre Aucun, Erreur, Avertissement ou Information.

|

|

—

|

Supprimer de la quarantaine les éléments plus anciens que (en jours) : indiquez la durée (en nombre de jours) de la mise en quarantaine des éléments. Le nombre de jours par défaut est 3.

|

|

•

|

|

—

|

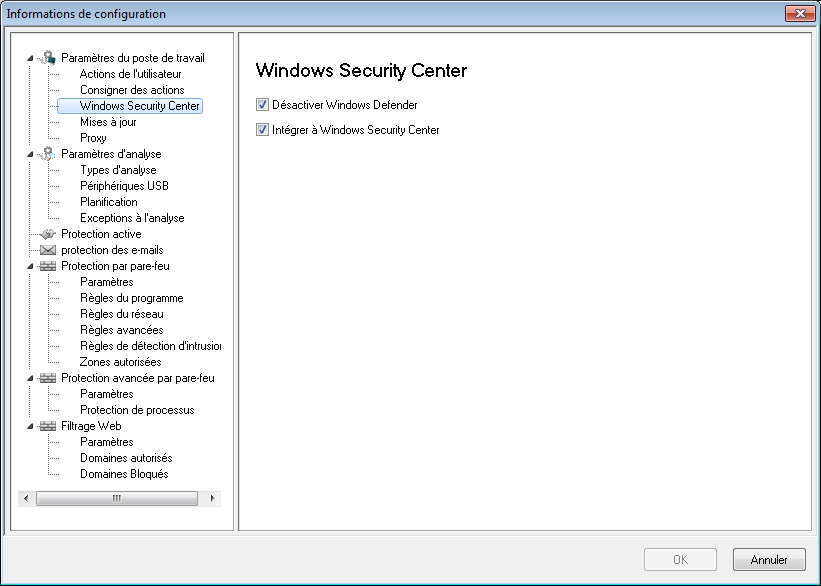

Désactiver Windows Defender : cochez la case si vous voulez désactiver Windows Defender. Vous éviterez ainsi tout conflit éventuel entre Faronics Anti-Virus et Windows Defender. L’exécution de plusieurs programmes de protection antivirus peut générer des conflits, du fait qu’un programme confond l’autre avec un virus ou un logiciel espion. L’exécution de plusieurs programmes de protection antivirus peut aussi augmenter la charge de travail sur le processeur et l’utilisation de la mémoire. Si vous souhaitez continuer d’utiliser Windows Defender, vous pouvez cependant choisir de ne pas le désactiver.

|

|

—

|

Intégrer à Windows Security Center : cochez la case pour intégrer Faronics Anti-Virus à Windows Security Center. Windows Security Center vous avertira via la barre d’état si Faronics Anti-Virus est actif ou non.

|

|

•

|

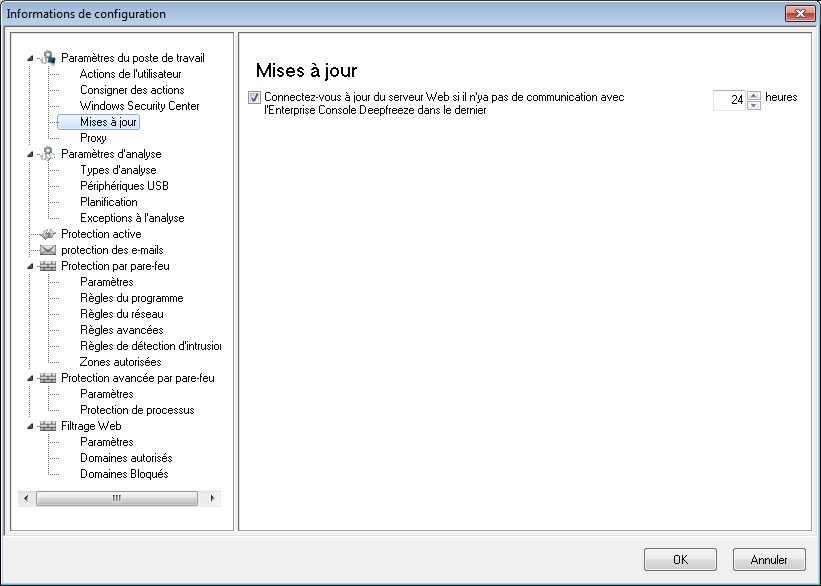

Noeuds Paramètres du poste de travail panneau >Mises à jour

|

|

—

|

Rechercher les mises à jour toutes les x heures : cochez la case pour vous connecter au serveur Web des mises à jour et téléchargez les définitions de virus.

|

|

•

|

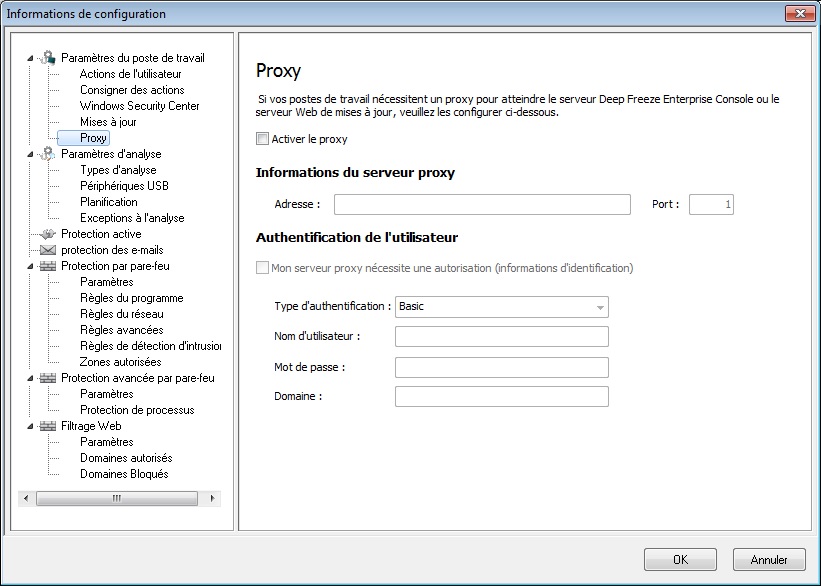

Noeud Paramètres du poste de travail volet >Proxy

|

|

•

|

Activer le proxy : cochez la case si le ou les postes de travail nécessite un proxy pour atteindre le serveur Web des mises à jour. Précisez l’adresse et le port.

|

|

•

|

Mon serveur proxy nécessite une autorisation (informations d’identification) : si le serveur exige une authentification, indiquez les valeurs dans les champs correspondants suivants :

|

|

•

|

Type d’authentification : sélectionnez le type d’authentification.

|

|

—

|

Nom d’utilisateur : indiquez le nom de l’utilisateur.

|

|

—

|

Mot de passe : indiquez le mot de passe.

|

|

—

|

Domaine : indiquez le domaine.

|

|

5.

|

Effectuez les réglages dans le nœud Analyse :

|

|

•

|

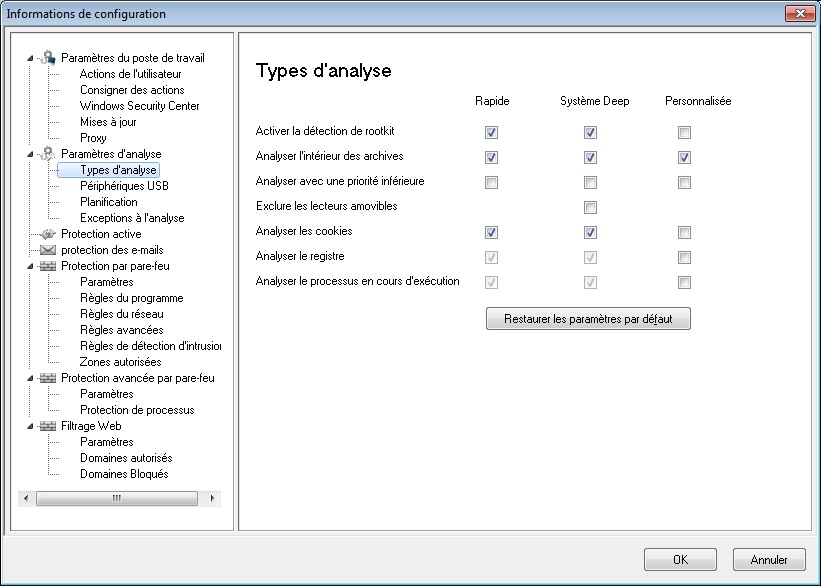

Noeud Analyse volet >Paramètres d'analyse : sélectionnez les éléments suivants pour l'analyse rapide, l'analyse approfondie du système et l'analyse personnalisée :

|

|

•

|

Analyse rapide : analyse les parties de l’ordinateur le plus souvent touchées. L’analyse rapide dure moins longtemps. Elle consomme davantage de mémoire que l’analyse du système en profondeur.

|

|

•

|

Analyse approfondie du système : effectue une analyse minutieuse de toutes les parties de l’ordinateur. La durée de l’analyse dépend de la taille du disque dur.

|

|

•

|

Analyse personnalisée : effectue une analyse en fonction des choix faits dans la boîte de dialogue Détails de la stratégie.

|

|

•

|

Activer la détection de rootkit : détecte si un rootkit a contaminé l’ordinateur.

|

|

•

|

Analyser l’intérieur des archives : analyse le contenu d’un fichier zip. Choisissez les fichiers d’archives à inclure dans l’analyse, par exemple les fichiers .RAR et .ZIP. En cas de détection d’un fichier .RAR infecté, celui-ci est mis en quarantaine. En cas de détection d’un fichier .ZIP infecté, celui-ci est mis en quarantaine et remplacé par un fichier .TXT avec un texte qui informe de la contamination et de la mise en quarantaine du fichier.

|

|

•

|

Analyser avec une priorité inférieure : choisissez si vous voulez que Faronics Anti-Virus fonctionne à une priorité inférieure, c’est-à-dire que vous pouvez continuer de travailler avec d’autres programmes sans que les performances en soient altérées. Il est préconisé de sélectionner cette option si des analyses planifiées interviennent à des moments où vous utilisez régulièrement l’ordinateur.

|

|

•

|

Exclure les lecteurs amovibles (par exemple les clés USB) : exclut les périphériques amovibles du processus d’analyse. Les disques durs externes, les clés USB, etc. ne seront pas analysés.

|

|

•

|

Analyser les cookies : analyse les cookies sauvegardés sur le poste de travail.

|

|

•

|

Analyser le registre : analyse le registre.

|

|

•

|

Analyser le processus en cours d’exécution : analyse tous les processus en cours d’exécution.

|

|

•

|

|

•

|

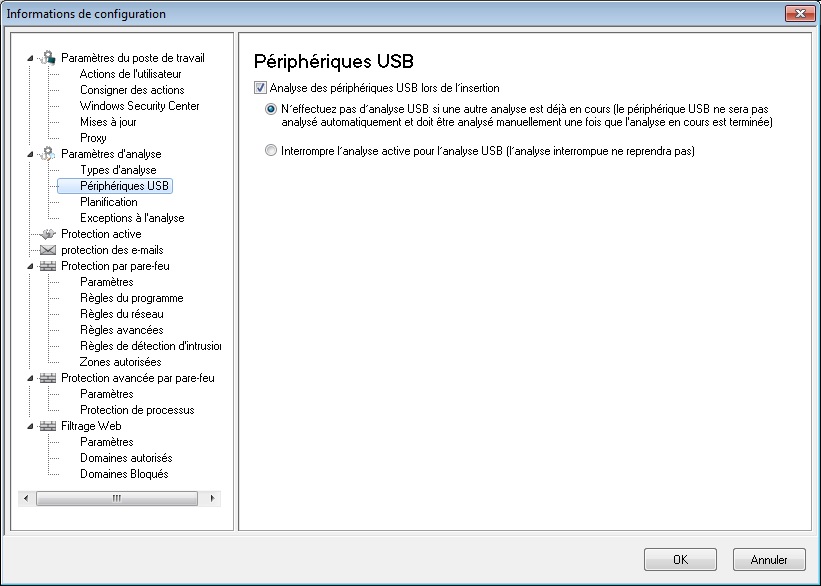

Analyse des lecteurs USB lors de l'insertion : cochez cette case pour analyser les lecteurs USB lors de l'insertion et sélectionnez l'une des options suivantes :

|

|

—

|

Ne pas effectuer d’analyse USB si une autre analyse est déjà en cours : sélectionnez cette option pour ne pas interrompre une analyse lorsqu'un lecteur USB est inséré. Le lecteur USB doit être analysé manuellement lorsque l'analyse active est terminée.

|

|

—

|

Interrompre l’analyse active pour l’analyse USB : sélectionnez cette option pour interrompre une analyse active et analyser le lecteur USB lors de son insertion. Lorsque l'analyse active est interrompue, elle ne reprend pas automatiquement et doit être redémarrée manuellement.

|

|

Si la case Autoriser l’analyse manuelle est cochée dans l'onglet Paramètres du poste de travail>, voletActions de l'utilisateur, le périphérique USB est analysé automatiquement. Si la case Autoriser l’analyse manuelle n'est pas cochée, le périphérique USB n'est pas analysé automatiquement.

|

|

•

|

|

—

|

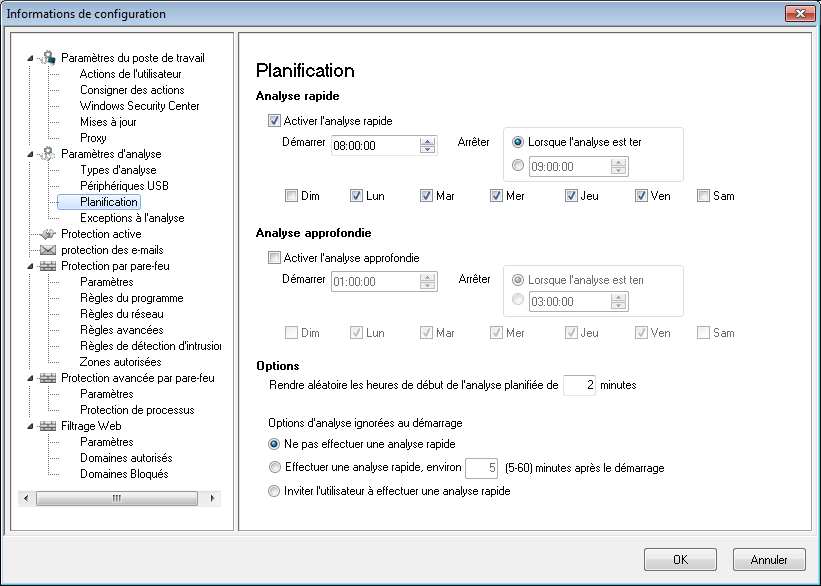

Activer l’analyse rapide : cochez la case pour activer l’analyse rapide.

|

|

—

|

Début : indiquez l’heure de début.

|

|

—

|

Arrêt : indiquez l’heure de fin. La durée maximale entre l’heure de début et l’heure de fin est de 23,59 heures. L’analyse prend fin si tous les fichiers ont été analysés avant l’heure de fin. Si elle n’est pas terminée avant l’heure de fin, l’analyse est interrompue à l’heure de fin. Vous pouvez également sélectionner la case d’option Lorsque l’analyse est terminée pour que l’analyse soit effectuée complètement.

|

|

—

|

Jours : sélectionnez les jours d'exécution de l'analyse rapide planifiée.

|

|

—

|

Activer l’analyse approfondie : cochez la case pour activer l’analyse approfondie.

|

|

—

|

Début : indiquez l’heure de début.

|

|

—

|

Arrêt : indiquez l’heure de fin. La durée maximale entre l’heure de début et l’heure de fin s’élève à 23,59 heures. L’analyse prend fin si tous les fichiers ont été analysés avant l’heure de fin. Si elle n’est pas terminée avant l’heure de fin, l’analyse est interrompue à l’heure de fin. Vous pouvez également sélectionner la case d’option Lorsque l’analyse est terminée pour que l’analyse soit effectuée complètement.

|

|

—

|

Jours : sélectionnez les jours d'exécution de l’analyse approfondie planifiée.

|

|

—

|

Rendre aléatoire les heures de début de l’analyse planifiée de x minutes : indiquez le nombre de minutes. L’heure de début de l’analyse planifiée est rendue aléatoire pour diminuer l’impact sur le trafic du réseau.

|

Options d'analyse ignorées au démarrage : choisissez une des options suivantes pour indiquer comment l'analyse doit être exécuté si le poste de travail n’est pas SOUS TENSION au moment d’une analyse planifiée :

|

—

|

Ne pas effectuer une analyse rapide : sélectionnez cette option si vous ne voulez pas effectuer d’analyse rapide au démarrage.

|

|

—

|

Effectuer une analyse rapide, environ x minutes après le démarrage : indiquez le délai en minutes qui doit s'écouler après le démarrage pour que Faronics Anti-Virus effectue une analyse rapide.

|

|

—

|

Inviter l’utilisateur à effectuer une analyse rapide : sélectionnez cette option pour demander à l’utilisateur d'effectuer une analyse rapide.

|

|

6.

|

|

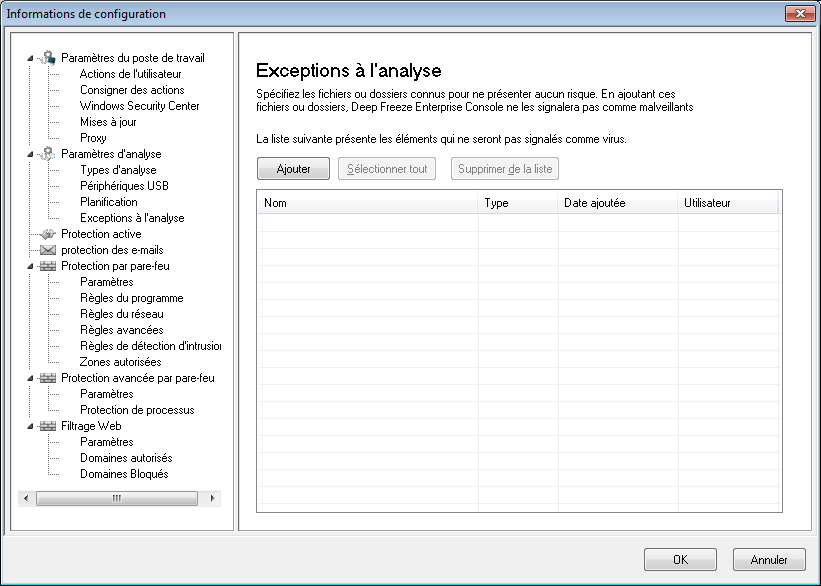

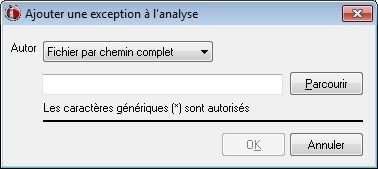

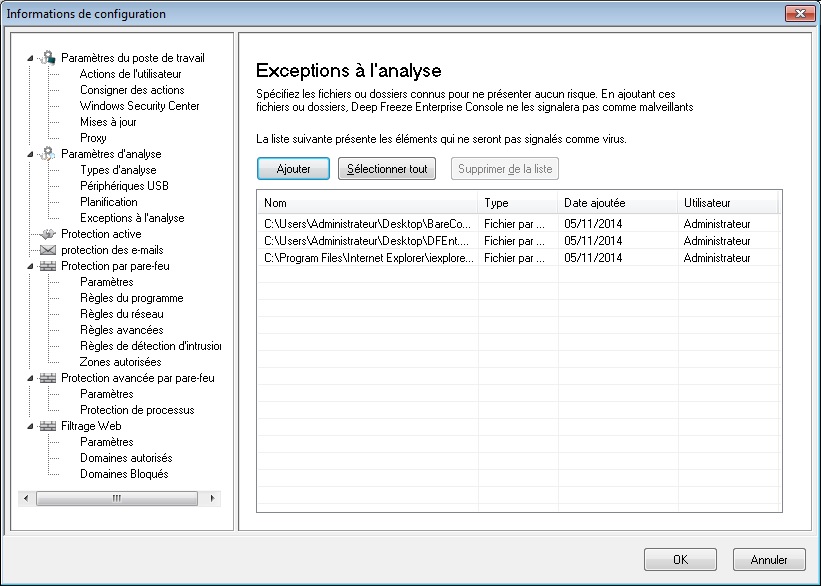

a.

|

Cliquez sur Ajouter.

|

|

b.

|

Dans la boîte de dialogue Ajouter, sélectionnez Fichier par chemin complet, Fichier par nom uniquement, Dossier complet ou ID de thread. Cliquez sur Parcourir pour sélectionner le fichier ou le dossier et cliquez sur OK.

|

|

c.

|

Le Fichier par chemin complet est ajouté au volet Exceptions à l'analyse.

|

|

7.

|

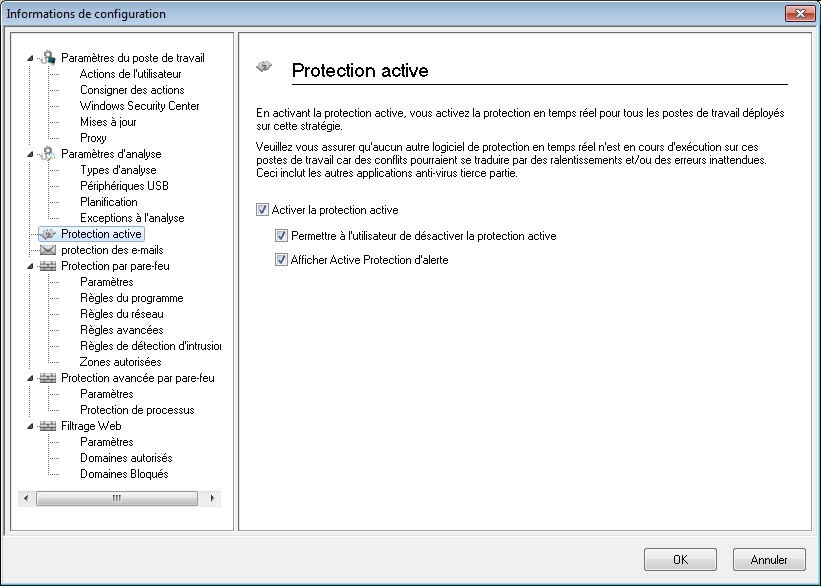

Effectuez les réglages dans le volet Protection active :

|

|

•

|

Activer la protection active : sélectionnez cette option pour activer la protection en temps réel. La protection active est l’analyse en temps réel par Faronics Anti-Virus en arrière-plan ; elle n'affecte pas les performances du système. En cas de risque de contamination par un virus en temps réel sur Internet, sélectionnez cette option.

|

|

•

|

Permettre à l’utilisateur de désactiver la protection active : sélectionnez cette option si vous voulez que les utilisateurs puissent désactiver la protection active. Si les utilisateurs installent ou exploitent un logiciel que l’on peut confondre avec un virus (par exemple, l’exécution de macros avancées dans Microsoft Office ou des lots de fichiers complexes), sélectionnez cette option.

|

|

•

|

Afficher une alerte de protection active : sélectionnez cette option pour afficher une alerte si une menace est détectée au cours de la protection active. Ne la cochez pas si vous ne souhaitez pas qu'une alerte s'affiche.

|

|

8.

|

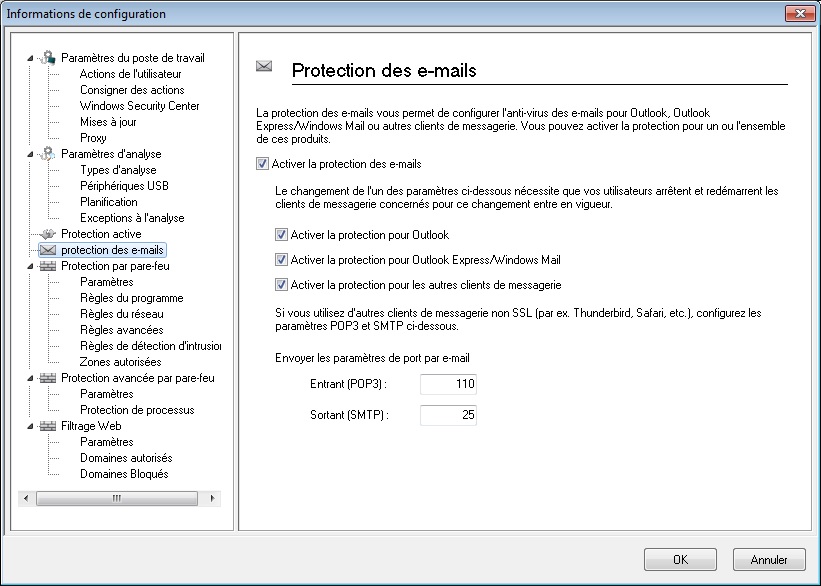

Effectuez les réglages dans le volet Protection des e-mails :

|

|

•

|

Activer la protection des e-mails : sélectionnez cette option pour activer la protection des courriers électroniques. Les options suivantes sont disponibles si vous avez coché la case Activer la protection des e-mails.

|

|

—

|

Activer la protection pour Outlook : cochez la case si vous voulez activer la protection pour Outlook. Faronics Anti-Virus analyse tous les messages entrants et sortants dans Outlook.

|

|

—

|

Activer la protection pour Outlook Express/Windows Mail : cochez la case si vous voulez activer la protection pour Outlook Express/Windows Mail. Faronics Anti-Virus analyse tous les messages entrants et sortants dans Outlook/Windows Mail.

|

|

—

|

Activer la protection pour les autres clients de messagerie : indiquez les paramètres de port de messagerie entrant (POP3) et sortant (SMTP). Faronics Anti-Virus analyse tous les e-mails dans les programmes de messagerie suivant les paramètres dans les champs Entrant et Sortant.

|

|

9.

|

Effectuez les réglages dans le nœud Protection par pare-feu :

|

Le nœud Protection par pare-feu apporte une protection bidirectionnelle, vous protégeant à la fois du trafic entrant et sortant. Vous pouvez créer des règles personnalisées pour protéger votre réseau. Vous pouvez soit Autoriser, soit Bloquer la communication et paramétrer également le pare-feu sur Demander.

|

•

|

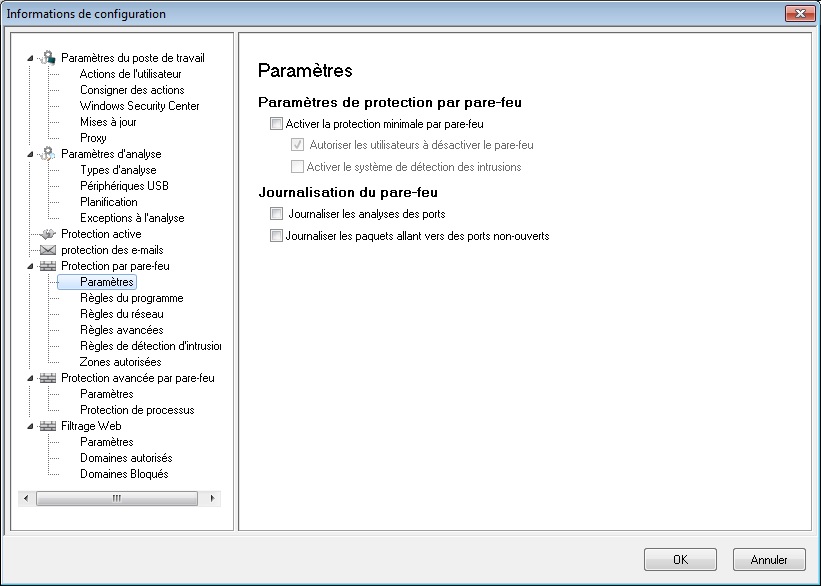

Nœud Pare-feu> Volet Paramètres

|

|

—

|

Activer la protection minimale par pare-feu : cochez la case pour activer la protection par pare-feu.

|

|

—

|

Autoriser les utilisateurs à désactiver le pare-feu : cette case à cocher est activée si l'option Activer la protection minimale par pare-feu est sélectionnée. La sélection de cette option permettra aux utilisateurs de désactiver le pare-feu sur le poste de travail.

|

|

—

|

Journaliser les paquets allant vers des ports non ouverts : cochez cette case pour consigner les paquets de données envoyés à des ports non ouverts. Ces données sont utiles pour analyser les tentatives de communication avec les ports non ouverts dans le réseau.

|

|

—

|

Journaliser les analyses des ports : cochez la case pour consigner toutes les tentatives d'analyse des ports sur votre réseau. Les données d'analyse des ports seront stockées dans le fichier journal.

|

|

•

|

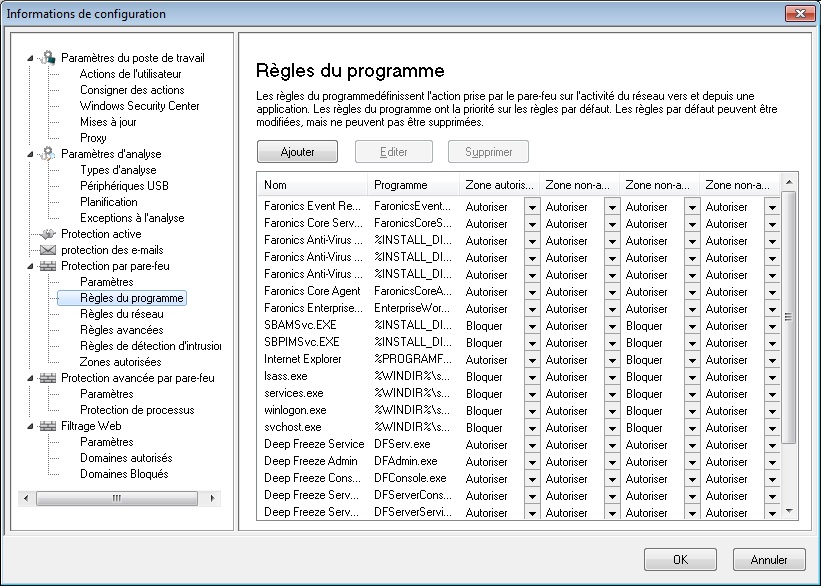

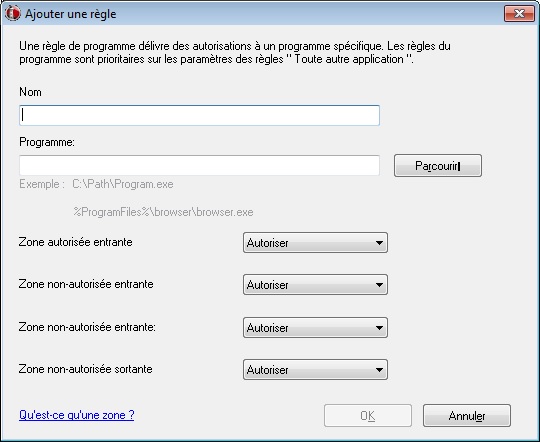

Cliquez sur Ajouter pour ajouter une nouvelle règle de programme. Indiquez ou sélectionnez les options et cliquez sur OK. Les paramètres suivants s'affichent :

|

—

|

Nom : nom de la règle.

|

|

—

|

Programme : nom du programme, notamment le chemin d'accès complet et l'extension.

|

|

—

|

Zone autorisée entrante : l'action à exécuter pour une communication entrante vers le programme dans une zone autorisée (Autoriser, Bloquer ou Demander).

|

|

—

|

Zone autorisée sortante : l'action à exécuter pour une communication sortante depuis le programme dans une zone autorisée (Autoriser, Bloquer ou Demander).

|

|

—

|

|

—

|

|

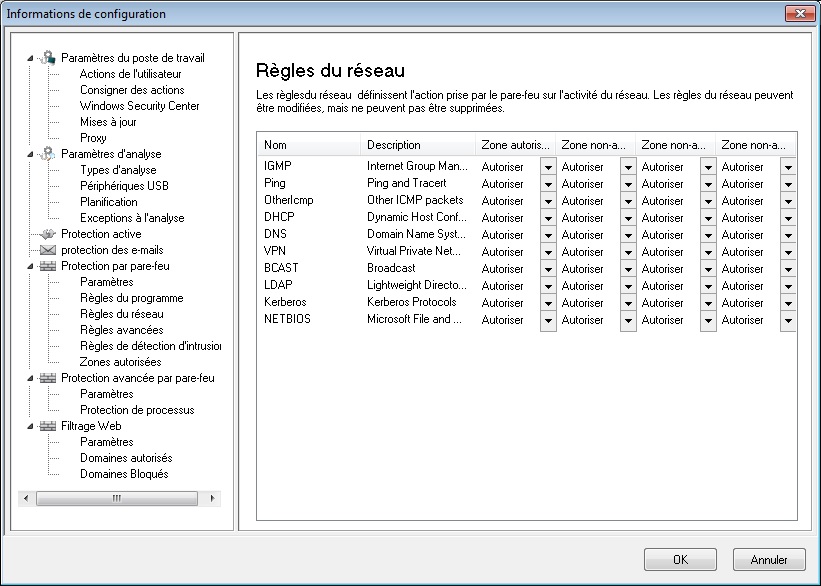

•

|

|

—

|

Nom : nom du protocole.

|

|

—

|

Description : description du protocole.

|

|

—

|

Zone autorisée entrante : l'action à exécuter pour une communication entrante vers le protocole dans une zone autorisée (Autoriser, Bloquer ou Demander).

|

|

—

|

Zone autorisée sortante : action à exécuter pour une communication sortante depuis le protocole dans une zone autorisée (Autoriser, Bloquer ou Demander).

|

|

—

|

Zone non autorisée entrante : action à exécuter pour une communication entrante vers le protocole dans une zone non autorisée (Autoriser, Bloquer ou Demander).

|

|

—

|

|

•

|

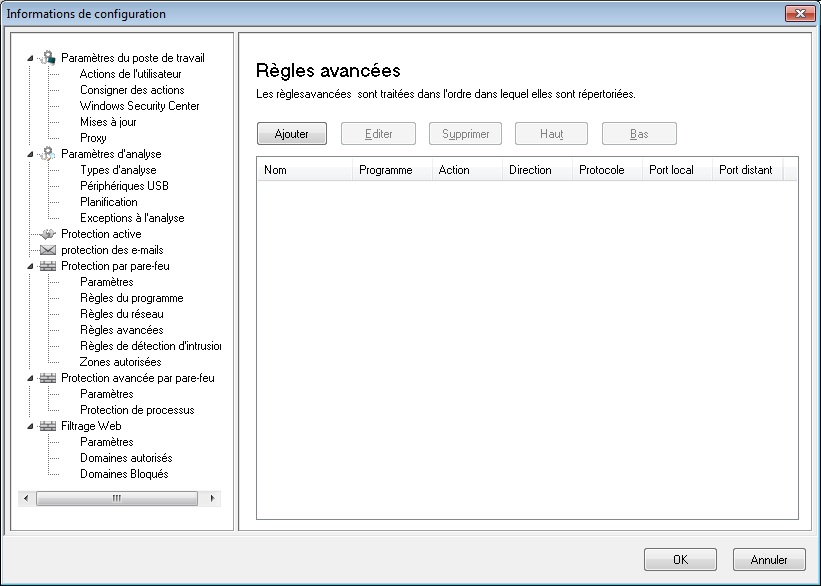

Cliquez sur Ajouter pour ajouter une nouvelle règle avancée. Indiquez ou sélectionnez les options et cliquez sur OK. Les paramètres suivants sont affichés dans le volet Règles avancées :

|

—

|

Nom : nom de la règle.

|

|

—

|

Programme : nom du programme et chemin d'accès.

|

|

—

|

Action : action exécutée par le pare-feu pour la communication depuis l'application définie, le port ou le protocole spécifié (Autoriser, Bloquer ou Demander).

|

|

—

|

|

—

|

Protocole : nom du protocole.

|

|

—

|

Port local : détails du port local.

|

|

—

|

Port distant : informations du port distant.

|

|

•

|

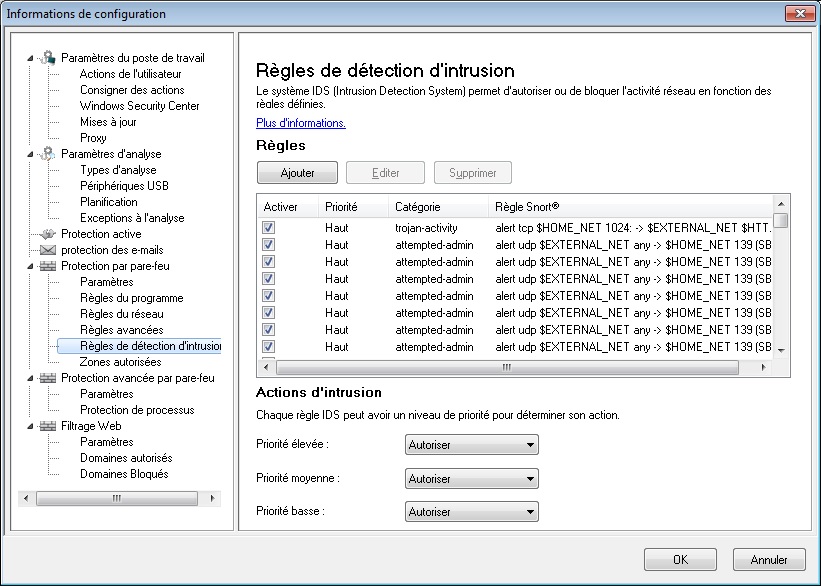

Le système IDS (Intrusion Detection System) permet d'autoriser ou de bloquer l'activité réseau en fonction d'une règle de détection des intrusions. Définissez l'action (Autoriser ou bloquer) dans le volet Règles de détection des intrusions pour chaque règle catégorisée Priorité élevée, Priorité moyenne ou Priorité basse. Cliquez sur Modifier pour modifier ou sur Supprimer pour supprimer une règle existante.

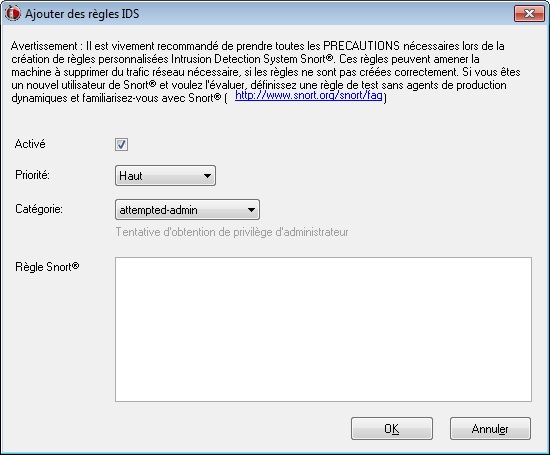

Cliquez sur Ajouter pour ajouter une nouvelle règle de détection des intrusions. Indiquez ou sélectionnez les options et cliquez sur OK. Les paramètres suivants s'affichent lorsque vous cliquez sur Ajouter :

|

—

|

Activé : indiquez si cette règles doit être activée.

|

|

—

|

|

—

|

Catégorie : sélectionnez la catégorie (par exemple, bad-unknown, attempted-admin, attempted-dos ou attempted-recon).

|

|

—

|

Règle Snort : définissez la règle Snort. Pour plus d'informations sur les règles Snort, visitez www.snort.org/snort/faq.

|

|

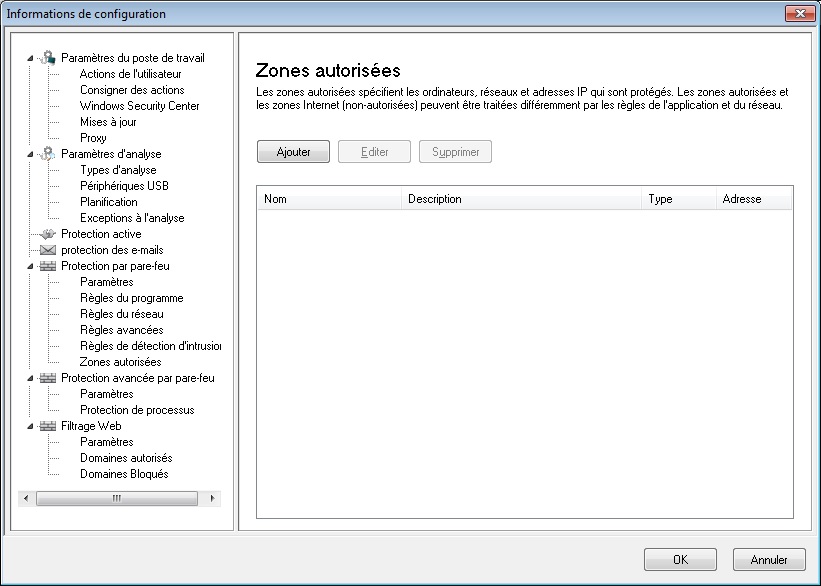

•

|

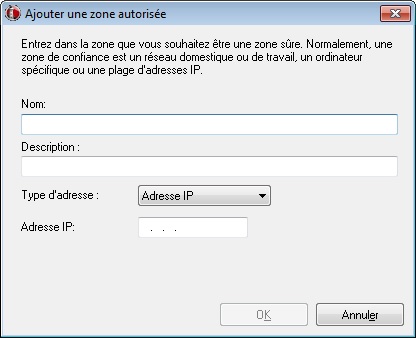

Cliquez sur Ajouter pour ajouter une nouvelle zone autorisée. Indiquez ou sélectionnez les options et cliquez sur OK. Les paramètres suivants s'affichent :

|

—

|

Nom : nom de la zone autorisée.

|

|

—

|

Description : description de la zone autorisée.

|

|

—

|

|

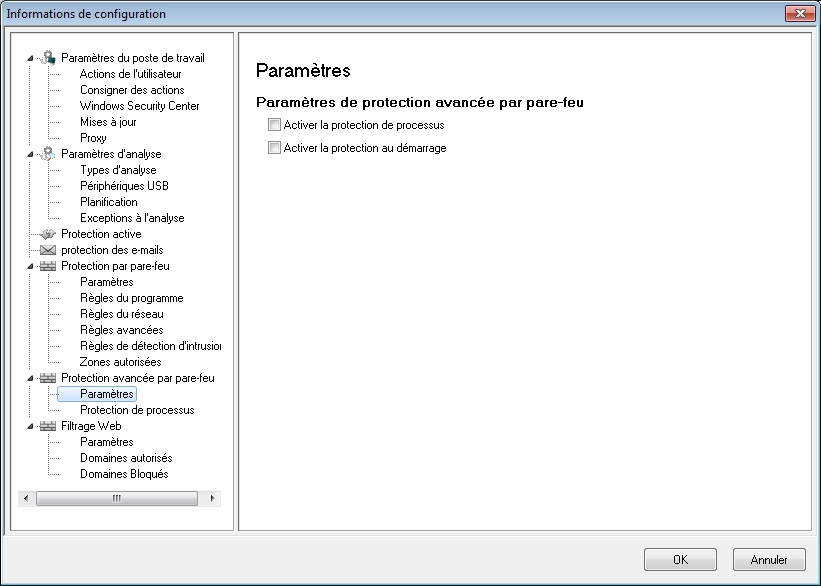

•

|

Sélectionnez les options et cliquez sur Appliquer. Les paramètres suivants s'affichent :

|

—

|

Activer la protection de processus : sélectionnez cette option pour activer la protection de processus. Cette fonction permet de définir l'action pour les injecteurs de code inconnus et d'ajouter vos propres injecteurs de code autorisés en fonctions des paramètres dans le volet Protection de processus.

|

|

—

|

Activer la protection au démarrage : sélectionnez cette option pour activer la protection au démarrage. La protection au démarrage protège l'ordinateur lorsqu'il démarre, bloque le trafic avant l'ouverture de Windows.

|

|

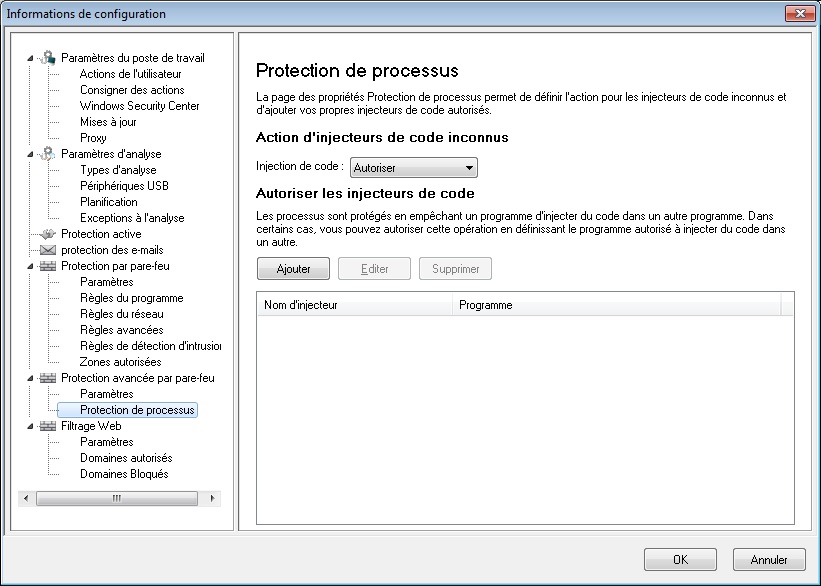

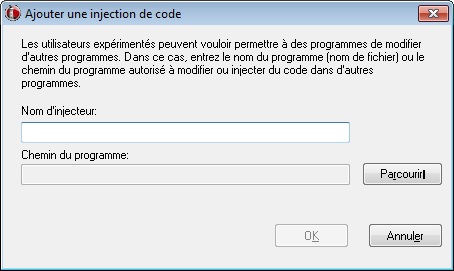

•

|

Cliquez sur Ajouter pour ajouter un nouveau code. Indiquez ou sélectionnez les options et cliquez sur OK. Les paramètres suivants s'affichent :

|

—

|

Nom de l'injecteur définissez le nom de l'injecteur.

|

|

—

|

Chemin du programme : accédez au programme pour le sélectionner.

|

|

•

|

|

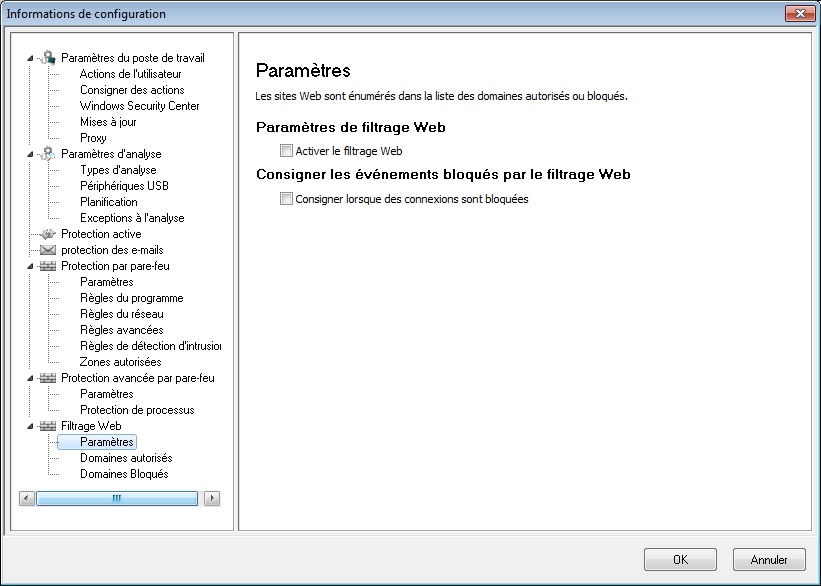

•

|

Sélectionnez Activer le filtrage Web pour activer cette fonction.

|

|

•

|

Sélectionnez Consigner lorsque les connexions sont bloquées pour consigner dans le fichier journal l'action exécutée par Faronics Anti-Virus.

|

|

•

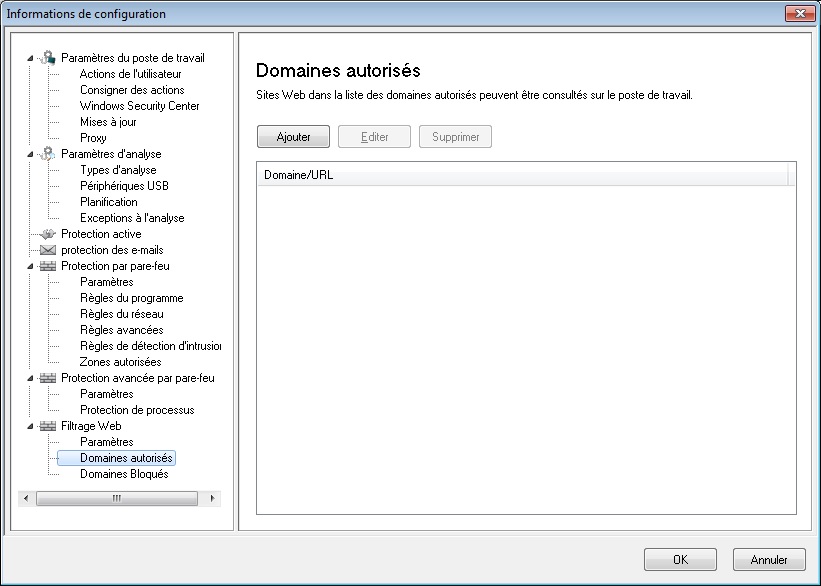

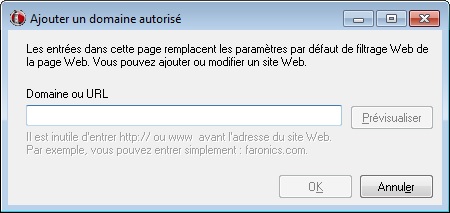

|

Cliquez sur Ajouter pour ajouter un domaine autorisé. Indiquez ou sélectionnez les options et cliquez sur OK. Les paramètres suivants s'affichent :

|

•

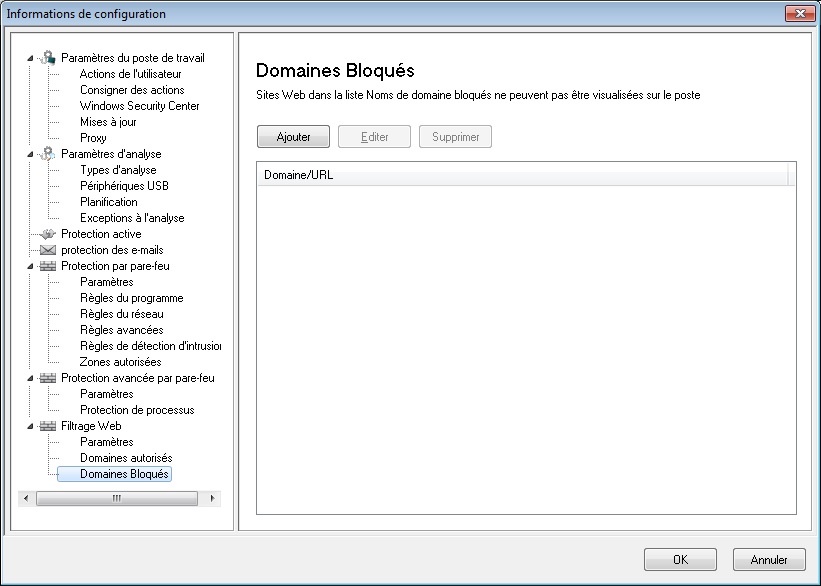

|

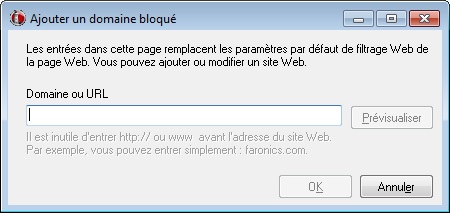

Cliquez sur Ajouter pour ajouter un domaine bloqué. Indiquez ou sélectionnez les options et cliquez sur OK. Les paramètres suivants s'affichent :

|

12.

|

Cliquez sur OK.

|