|

2.

|

|

3.

|

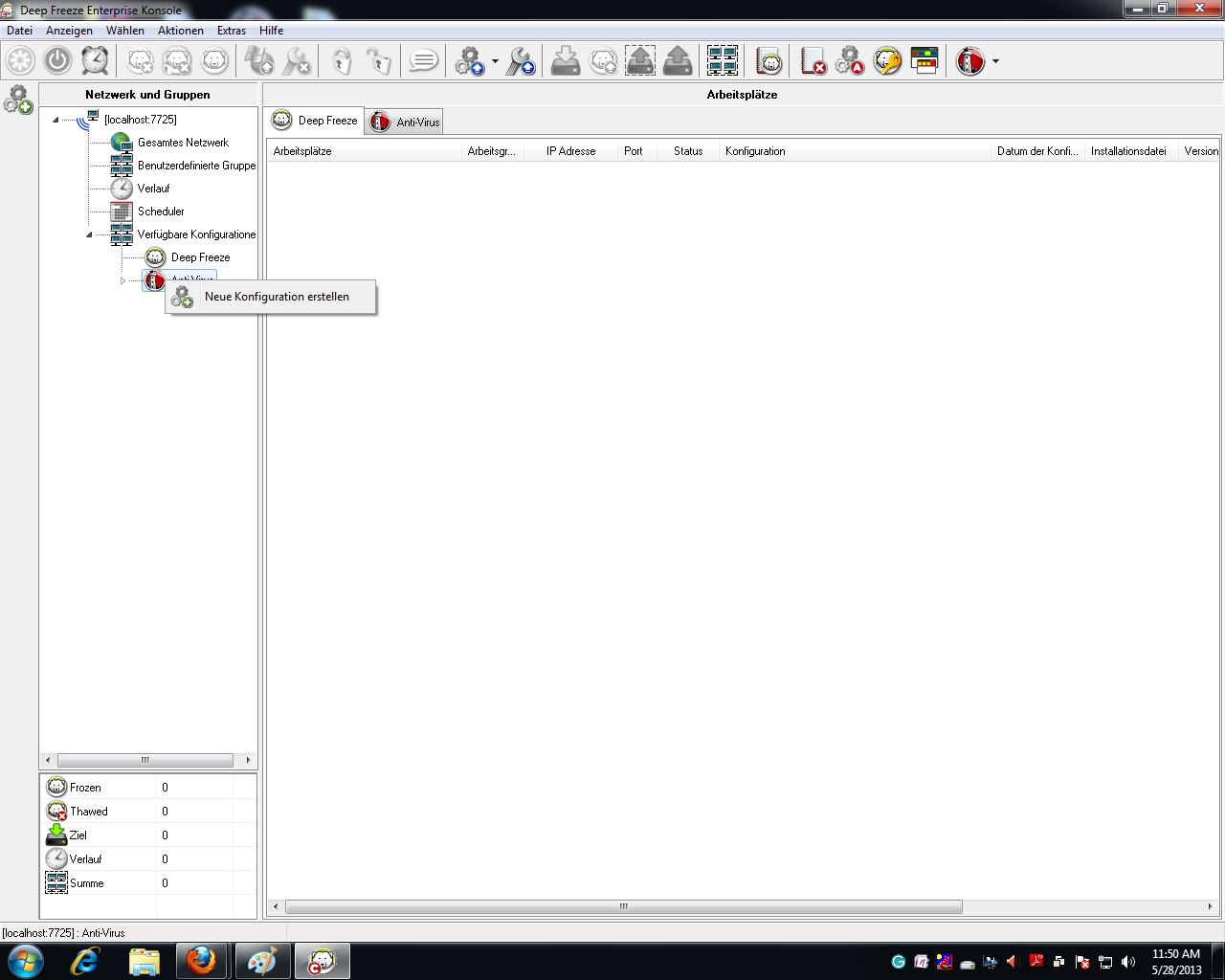

Klicken Sie mit der rechten Maustaste, und wählen Sie Neue Konfiguration erstellen aus.

|

|

4.

|

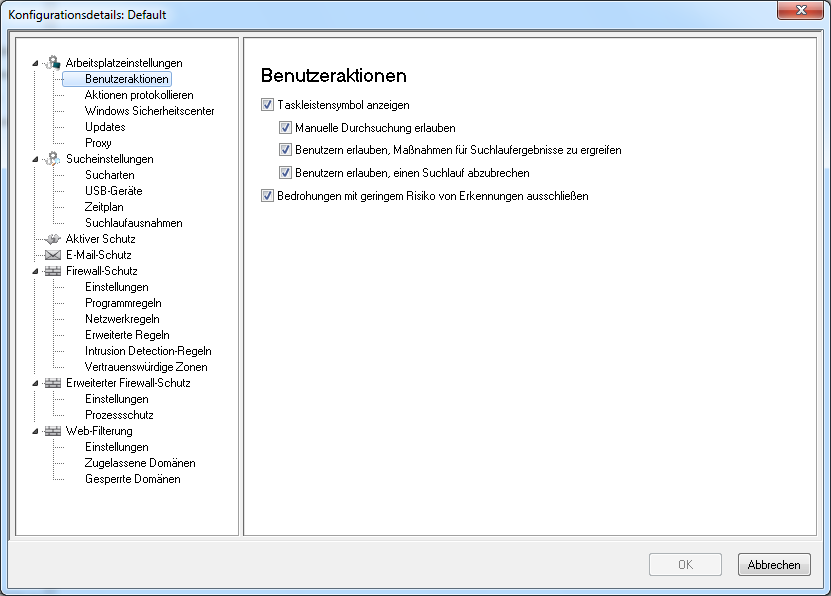

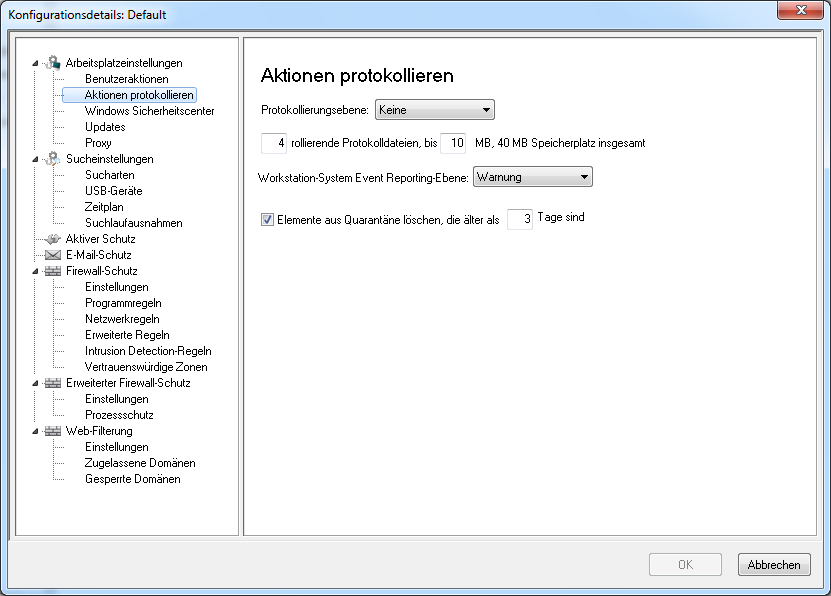

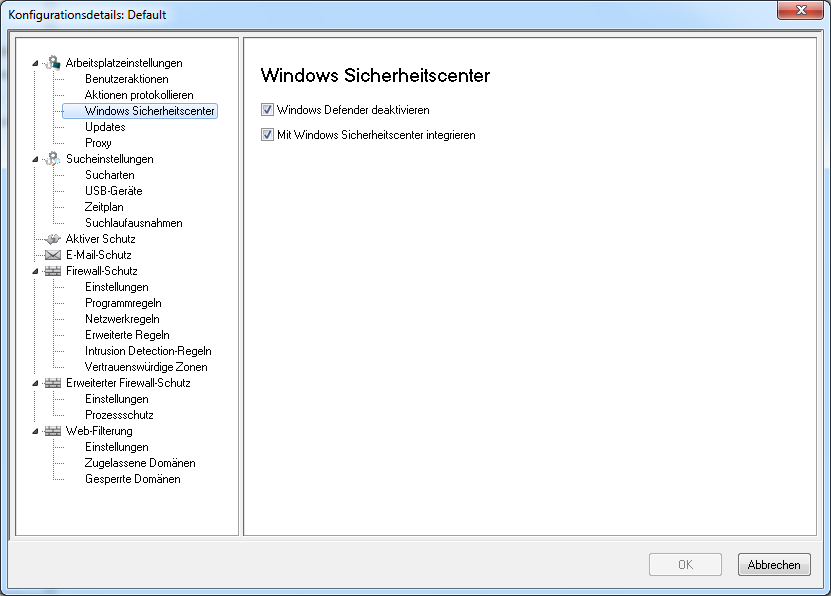

Geben Sie die Einstellungen unter dem Knoten Arbeitsplatzeinstellungen an:

|

|

•

|

|

—

|

Taskleistensymbol anzeigen – Wählen Sie dieses Markierungsfeld aus, um das Faronics Anti-Virus-Symbol in der Taskleiste des Arbeitsplatzes bzw. der Arbeitsplätze anzuzeigen. Wenn dieses Markierungsfeld nicht ausgewählt ist, wird Faronics Anti-Virus für den Benutzer ausgeblendet.

|

|

—

|

Manuelle Durchsuchung erlauben - Wählen Sie dieses Markierungsfeld aus, um es Benutzern zu erlauben, einen Faronics Anti-Virus-Suchlauf auf dem Arbeitsplatz bzw. den Arbeitsplätzen manuell anzustoßen.

|

|

—

|

Benutzern erlauben, Maßnahmen für Suchlaufergebnisse zu ergreifen - Wählen Sie dieses Markierungsfeld aus, um es Benutzern des Arbeitsplatzes zu erlauben, Maßnahmen für Suchlaufergebnisse zu ergreifen.

|

|

—

|

Benutzern erlauben, einen Suchlauf lokal abzubrechen - Wählen Sie dieses Markierungsfeld aus, um es Benutzern zu erlauben, den Suchlauf lokal auf dem Arbeitsplatz abzubrechen.

|

|

—

|

Bedrohungen mit geringem Risiko von Erkennungen ausschließen - Wählen Sie dieses Markierungsfeld aus, um Bedrohungen mit geringem Risiko von Erkennungen ausschließen. Als Bedrohungen mit geringem Risiko werden diejenigen Bedrohungen bezeichnet, die keine negativen Auswirkungen auf ein System haben (z.B. Cookies).

|

|

•

|

|

—

|

Protokollierungsebene - Wählen Sie die Protokollierungsebene aus. Wählen Sie Keine aus, um keine Protokollierung einzustellen. Wählen Sie Fehler aus, um die Fehlermeldung zu protokollieren. Wählen Sie Trace für eine Nachverfolgung aus. Wählen Sie Ausführlich aus, um eine detaillierte Protokollierung zu erhalten.

|

|

—

|

Anzahl Protokolldateien - Geben Sie die Anzahl der Protokolldateien an. Die Protokollinformationen werden seriell in den Dateien gespeichert. Wenn es beispielsweise drei Dateien A, B und C gibt, schreibt Faronics Anti-Virus die Fehlerprotokolle zunächst in Datei A. Wenn Datei A voll ist, werden die Protokolle in Datei B geschrieben, und schließlich in Datei C. Sobald Datei C voll ist, werden die Daten in Datei A gelöscht und mit neuen Protokolldaten überschrieben.

|

|

—

|

Dateigröße - Wählen Sie die Größe der einzelnen Dateien in MB aus.

|

|

—

|

Berichtebene für Ereignisse des Arbeitsplatzsystems - Wählen Sie Keine, Fehler, Warnung oder Information aus.

|

|

—

|

Elemente aus Quarantäne löschen, die älter sind als - Geben Sie die Anzahl der Tage an, während derer Elemente in der Quarantäne vorgehalten werden sollen. Der Standardwert ist 3 Tage.

|

|

•

|

|

—

|

Windows Defender deaktivieren - Wählen Sie dieses Markierungsfeld aus, um Windows Defender zu deaktivieren. Hierdurch werden mögliche Konflikte zwischen Faronics Anti-Virus und Windows Defender vermieden. Die Ausführung mehrerer Antivirus- oder Anti-Spyware-Programme kann zu Konflikten führen, da ein Programm das andere fälschlicherweise als Virus oder Spyware erkennt. Die Ausführung mehrerer Antivirus- oder Anti-Spyware-Programme kann außerdem die Arbeitslast des Prozessors und die Speichernutzung erhöhen. Wenn Sie Windows Defender jedoch weiterhin verwenden möchten, brauchen Sie es nicht zu deaktivieren.

|

|

—

|

Mit Windows Sicherheitscenter integrieren - Wählen Sie dieses Markierungsfeld aus, um Faronics Anti-Virus mit dem Windows Sicherheitscenter zu integrieren. Das Windows Sicherheitscenter informiert Sie über die Taskleiste, ob Faronics Anti-Virus aktiv oder inaktiv ist.

|

|

•

|

|

—

|

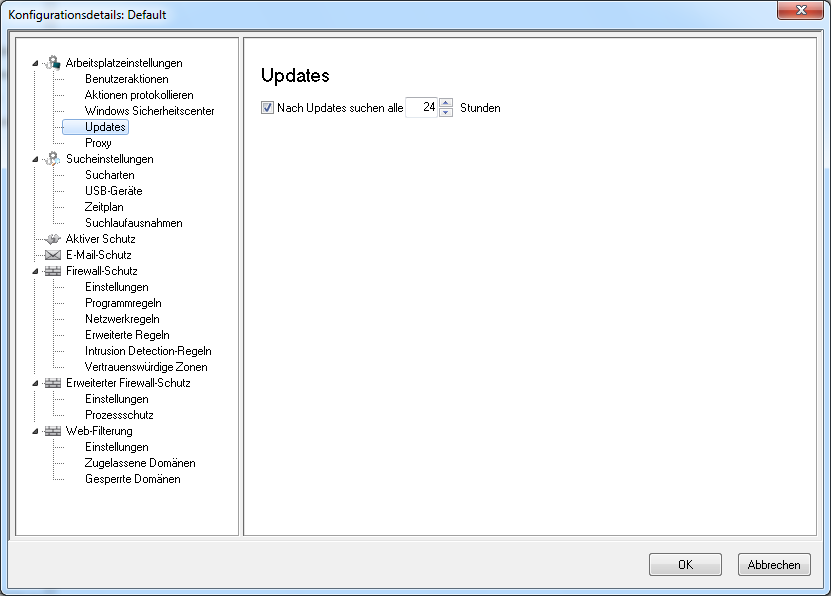

Alle x Stunden nach Updates suchen: wählen Sie dieses Markierungsfeld aus, um eine Verbindung zum Web-Server für Updates herzustellen und Virusdefinitionen herunterzuladen.

|

|

•

|

|

•

|

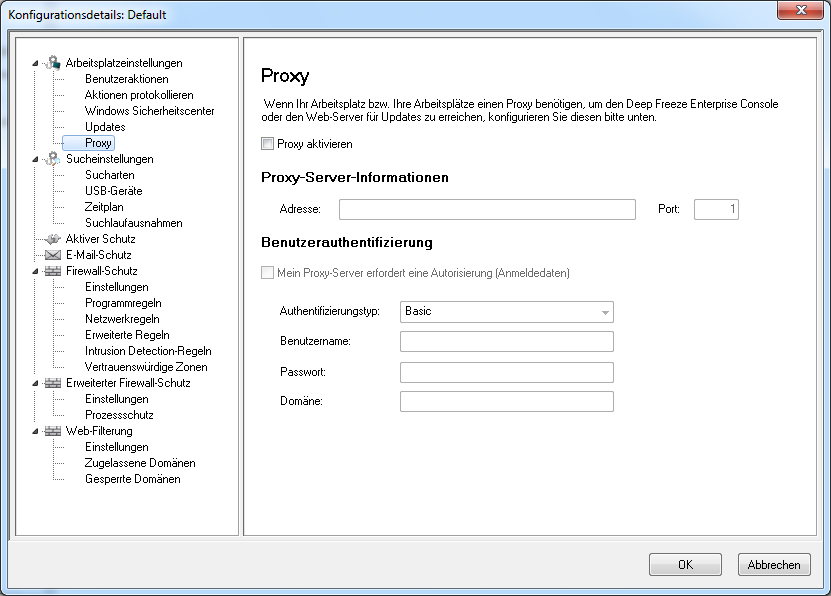

Proxy aktivieren - Wählen Sie dieses Markierungsfeld aus, wenn der Arbeitsplatz bzw. die Arbeitsplätze einen Proxy benötigen, um den Web-Server für Updates zu erreichen. Geben Sie die Adresse und den Port an.

|

|

•

|

Mein Proxy-Server erfordert eine Autorisierung (Anmeldedaten) - Wenn der Server eine Authentifizierung erfordert, geben Sie Werte für die folgenden Felder an:

|

|

•

|

Authentifizierungstyp - Wählen Sie den Authentifizierungstyp aus.

|

|

—

|

Benutzername - Geben Sie den Benutzernamen an.

|

|

—

|

Passwort - Geben Sie das Passwort an.

|

|

—

|

Domäne - Geben Sie die Domäne an.

|

|

5.

|

Geben Sie die Einstellungen unter dem Knoten Suchlauf an:

|

|

•

|

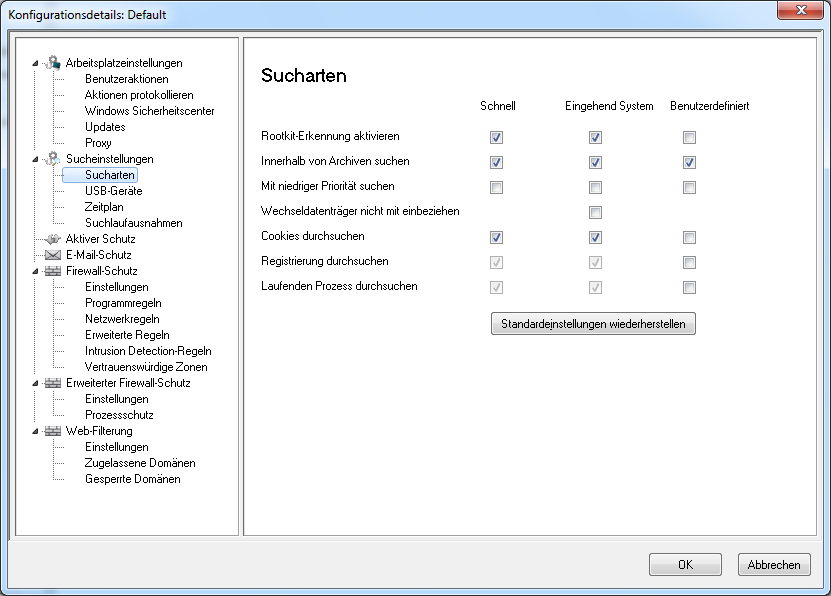

Knoten Suchlauf> Teilfenster Sucheinstellungen - Wählen Sie folgende Optionen für einen Schnellsuchlauf, eine eingehende Systemdurchsuchung und einen benutzerdefinierten Suchlauf aus:

|

|

•

|

Schnellsuchlauf - Durchsucht die am häufigsten betroffenen Bereiche Ihres Computers. Die Dauer dieses Suchlaufs ist kürzer als die der eingehenden Systemdurchsuchung. Der Schnellsuchlauf verwendet außerdem weniger Speicherplatz als die eingehende Systemdurchsuchung.

|

|

•

|

Eingehende Systemdurchsuchung - Führt einen gründlichen Suchlauf für alle Bereiche des Computers aus. Die für den Suchlauf in Anspruch genommene Zeit hängt von der Größe Ihrer Festplatte ab.

|

|

•

|

Benutzerdefinierter Suchlauf - Führt einen Suchlauf auf der Basis der im Dialog Konfigurationsdetails ausgewählten Optionen durch.

|

|

•

|

Rootkit-Erkennung aktivieren - Erkennt, ob der Computer mit einem Rootkit infiziert ist.

|

|

•

|

Innerhalb von Archiven suchen - Durchsucht den Inhalt einer ZIP-Datei. Wenn Sie diese Option auswählen, berücksichtigt der Suchlauf auch Archivdateien wie .RAR- und .ZIP-Dateien. Wenn innerhalb einer .RAR-Datei eine infizierte Datei gefunden wird, wird die .RAR-Datei in Quarantäne gestellt. Wenn innerhalb einer .ZIP-Datei eine infizierte Datei gefunden wird, wird die infizierte Datei in Quarantäne gestellt und durch eine .TXT-Datei ersetzt, deren Text darauf hinweist, dass die Datei infiziert war und in Quarantäne gestellt wurde.

|

|

•

|

Mit niedriger Priorität suchen - Wählen Sie diese Option aus, um Faronics Anti-Virus mit geringerer Priorität auszuführen, so dass Sie auch weiterhin mit anderen Programmen arbeiten können, ohne dass die Leistung beeinträchtigt wird. Es bietet sich an, diese Option für terminierte Suchläufe einzustellen, die zu einer Zeit durchgeführt werden, während derer der Computer normalerweise verwendet wird.

|

|

•

|

Wechseldatenträger (z.B. USB) nicht mit einbeziehen - Schließt Wechseldatenträger aus dem Suchlauf aus. Externe Festplatten, USB-Laufwerke, etc. werden nicht durchsucht.

|

|

•

|

Cookies durchsuchen - Durchsucht die auf dem Arbeitsplatz gespeicherten Cookies.

|

|

•

|

Registrierung durchsuchen - Durchsucht die Registrierung.

|

|

•

|

Laufenden Prozess durchsuchen - Durchsucht alle laufenden Prozesse.

|

|

•

|

|

•

|

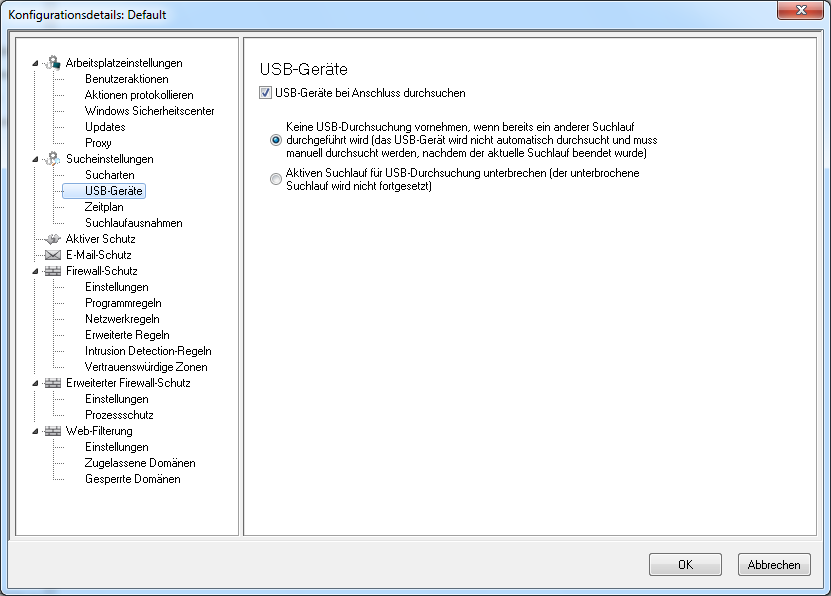

USB-Laufwerke bei Anschluss durchsuchen – Wählen Sie dieses Markierungsfeld aus, um USB-Laufwerke bei Anschluss zu durchsuchen, und wählen Sie eine der folgenden Optionen aus:

|

|

—

|

Keine USB-Durchsuchung durchführen, wenn ein anderer Suchlauf bereits läuft – Wählen Sie diese Option aus, um sicherzustellen, dass ein aktiver Suchlauf nicht unterbrochen wird, wenn ein USB-Laufwerk angeschlossen wird. Das USB-Laufwerk muss manuell durchsucht werden, sobald der aktive Suchlauf abgeschlossen wurde.

|

|

—

|

Aktiven Suchlauf für USB-Durchsuchung unterbrechen – Wählen Sie diese Option aus, um einen aktiven Suchlauf zu unterbrechen, um ein neu angeschlossenes USB-Laufwerk zu durchsuchen. Nachdem der aktive Suchlauf unterbrochen wurde, wird er nicht automatisch fortgesetzt und muss manuell neu gestartet werden.

|

|

Wenn das Markierungsfeld Manuelle Durchsuchung erlauben im Teilfenster Benutzeraktionen der Registerkarte Arbeitsplatzeinstellungen ausgewählt ist, wird das USB-Gerät automatisch durchsucht. Wenn das Markierungsfeld Manuelle Durchsuchung erlauben nicht ausgewählt ist, wird das USB-Gerät nicht automatisch durchsucht.

|

|

•

|

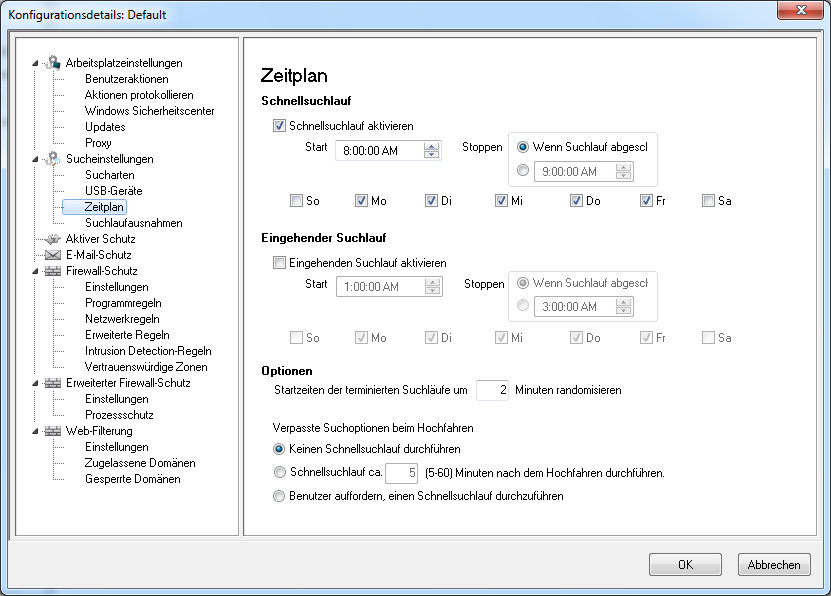

Knoten Suchlauf > Teilfenster Zeitplan – Geben Sie die folgenden Einstellungen an:

|

|

—

|

Schnellsuchlauf aktivieren - Wählen Sie dieses Markierungsfeld aus, um den Schnellsuchlauf zu aktivieren.

|

|

—

|

Start - Geben Sie die Startzeit an.

|

|

—

|

Ende - Geben Sie die Endzeit an. Die maximale Dauer zwischen der Startzeit und der Endzeit beträgt 23:59 Stunden. Der Suchlauf endet, wenn vor Erreichen der Endzeit alle Dateien durchsucht wurden. Wenn der Suchlauf bis zur Endzeit nicht abgeschlossen ist, wird er zum Endzeitpunkt abgebrochen. Alternativ hierzu können Sie auch die Option Wenn Suchlauf abgeschlossen ist auswählen, um sicherzustellen, dass der Suchlauf abgeschlossen wird.

|

|

—

|

Tage - Wählen Sie die Tage aus, an denen der terminierte Schnellsuchlauf durchgeführt werden soll.

|

|

—

|

Eingehenden Suchlauf aktivieren - Wählen Sie dieses Markierungsfeld aus, um den eingehenden Suchlauf zu aktivieren.

|

|

—

|

Start - Geben Sie die Startzeit an.

|

|

—

|

Ende - Geben Sie die Endzeit an. Die maximale Dauer zwischen der Startzeit und der Endzeit beträgt 23:59 Stunden. Der Suchlauf endet, wenn vor Erreichen der Endzeit alle Dateien durchsucht wurden. Wenn der Suchlauf bis zur Endzeit nicht abgeschlossen ist, wird er zum Endzeitpunkt abgebrochen. Alternativ hierzu können Sie auch die Option Wenn Suchlauf abgeschlossen ist auswählen, um sicherzustellen, dass der Suchlauf abgeschlossen wird.

|

|

—

|

Tage - Wählen Sie die Tage aus, an denen der terminierte eingehende Suchlauf durchgeführt werden soll.

|

|

—

|

Startzeiten der terminierten Suchläufe um x Minuten randomisieren - Geben Sie die Anzahl der Minuten an. Die Startzeit der terminierten Suchläufe wird randomisiert, um die Auswirkungen auf den Datenverkehr im Netzwerk zu minimieren.

|

|

—

|

Keinen Schnellsuchlauf durchführen - Wählen Sie diese Option aus, wenn Sie beim Hochfahren keinen Schnellsuchlauf durchführen möchten.

|

|

—

|

Schnellsuchlauf ca. x Minuten nach dem Hochfahren durchführen - Geben Sie an, wie viele Minuten nach dem Hochfahren Faronics Anti-Virus einen Schnellsuchlauf durchführen soll.

|

|

—

|

Benutzer auffordern, einen Schnellsuchlauf durchzuführen - Wählen Sie diese Option aus, um den Benutzer aufzufordern, einen Schnellsuchlauf durchzuführen.

|

|

6.

|

|

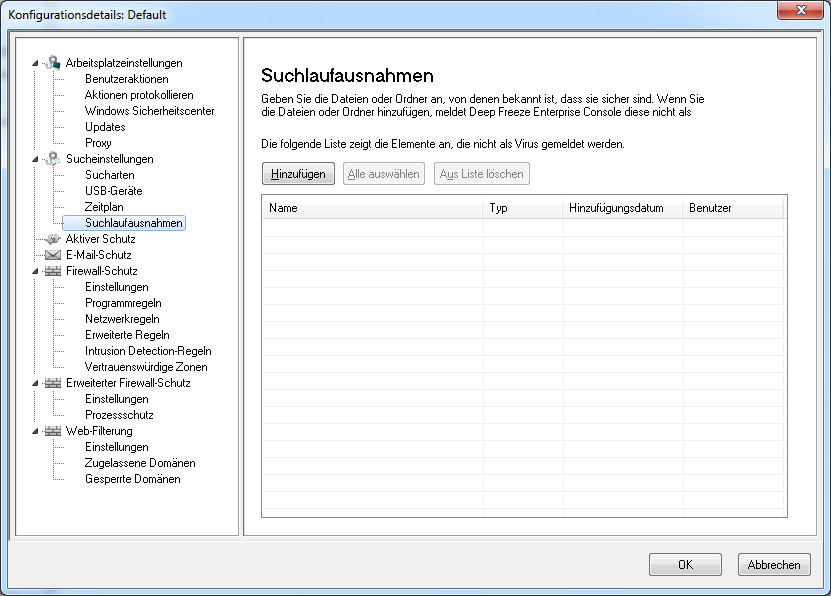

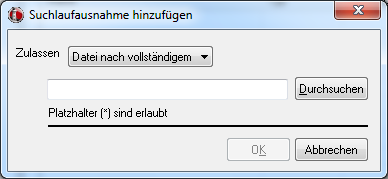

a.

|

Klicken Sie auf Hinzufügen.

|

|

b.

|

Wählen Sie im Dialog Hinzufügen entweder Datei nach vollständigem Pfad, Datei nur nach Name, Gesamter Ordner oder Thread-ID aus. Klicken Sie auf Durchsuchen, um die Datei oder den Ordner auszuwählen, und klicken Sie auf OK.

|

|

c.

|

Die Option Datei nach vollständigem Pfad wird zum Teilfenster Suchlaufausnahmen hinzugefügt.

|

|

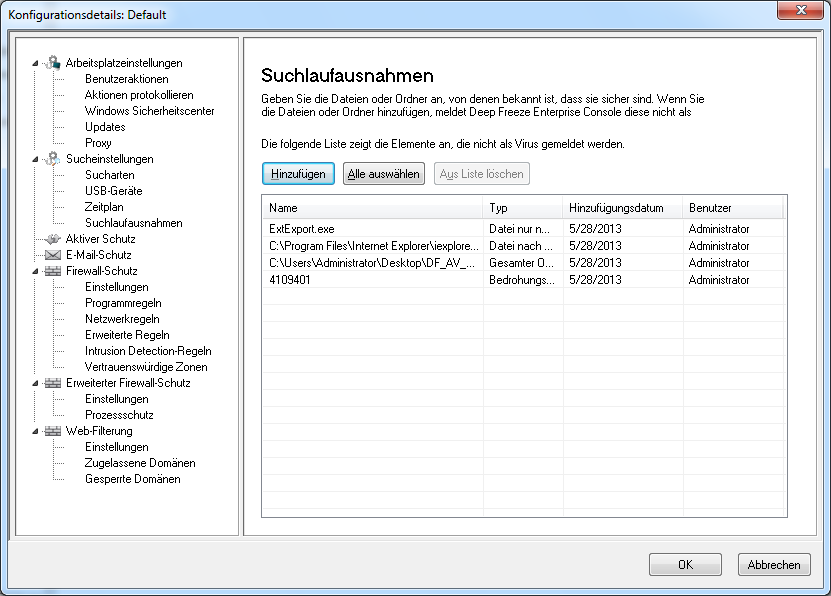

7.

|

Geben Sie die Einstellungen im Teilfenster Aktiver Schutz an:

|

|

•

|

Aktiven Schutz aktivieren - Wählen Sie diese Option aus, um Echtzeitschutz zu aktivieren. Der aktive Schutz ist die Echtzeitdurchsuchung, die Faronics Anti-Virus im Hintergrund ohne Auswirkungen auf die Systemleistung durchführt. Wenn das Risiko einer Echtzeitvirusinfektion über das Internet besteht, sollten Sie diese Option auswählen.

|

|

•

|

Benutzern erlauben, den aktiven Schutz auszuschalten - Wählen Sie diese Option aus, um es Benutzern zu erlauben, den aktiven Schutz auszuschalten. Wenn Benutzer Software installieren oder verwenden, die fälschlicherweise als Virus erkannt werden könnte (beispielsweise erweiterte Makros in Microsoft Office oder komplexe Batch-Dateien), wählen Sie diese Option aus.

|

|

•

|

Warnmeldung zum aktiven Schutz anzeigen – Wählen Sie diese Option aus, um eine Warnmeldung anzuzeigen, wenn während des aktiven Schutzes eine Bedrohung erkannt wird. Wählen Sie dieses Markierungsfeld nicht aus, wenn keine Warnmeldung angezeigt werden soll.

|

|

8.

|

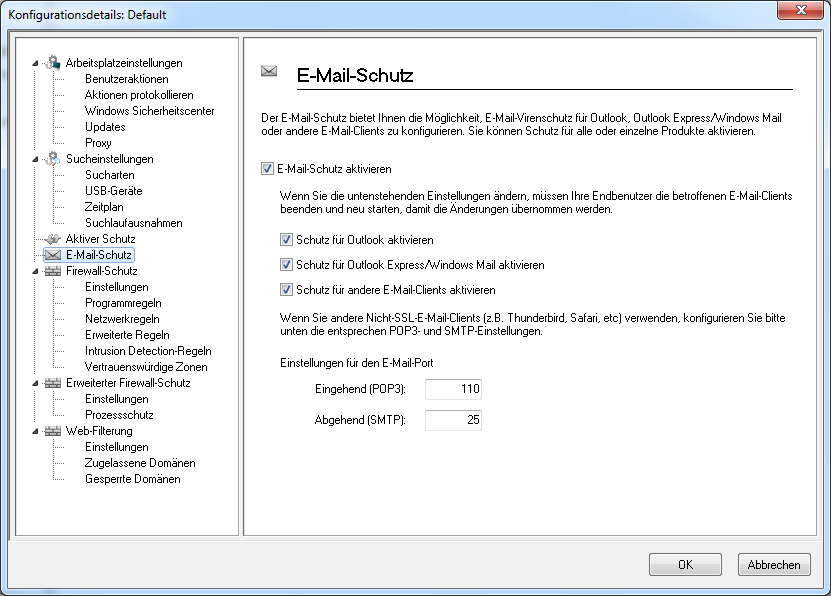

Geben Sie die Einstellungen im Teilfenster E-Mail-Schutz an:

|

|

•

|

E-Mail-Schutz aktivieren - Wählen Sie dieses Markierungsfeld aus, um den E-Mail-Schutz zu aktivieren. Die folgenden Optionen sind aktiviert, wenn E-Mail-Schutz aktivieren ausgewählt wird.

|

|

—

|

Schutz für Outlook aktivieren – Wählen Sie dieses Markierungsfeld aus, um den Schutz für Outlook zu aktivieren. Faronics Anti-Virus durchsucht alle in Outlook ankommenden und abgehenden E-Mails.

|

|

—

|

Schutz für Outlook Express/Windows Mail aktivieren – Wählen Sie dieses Markierungsfeld aus, um den Schutz für Outlook Express/Windows Mail zu aktivieren. Faronics Anti-Virus durchsucht alle in Outlook Express/Windows Mail ankommenden und abgehenden E-Mails.

|

|

—

|

Schutz für andere E-Mail-Clients aktivieren - Geben Sie die Port-Einstellungen für eingehende (POP3) und abgehende (SMTP) E-Mails an. Faronics Anti-Virus durchsucht alle E-Mails in den E-Mail-Programmen anhand der Einstellungen für eingehende und abgehende E-Mails

|

|

9.

|

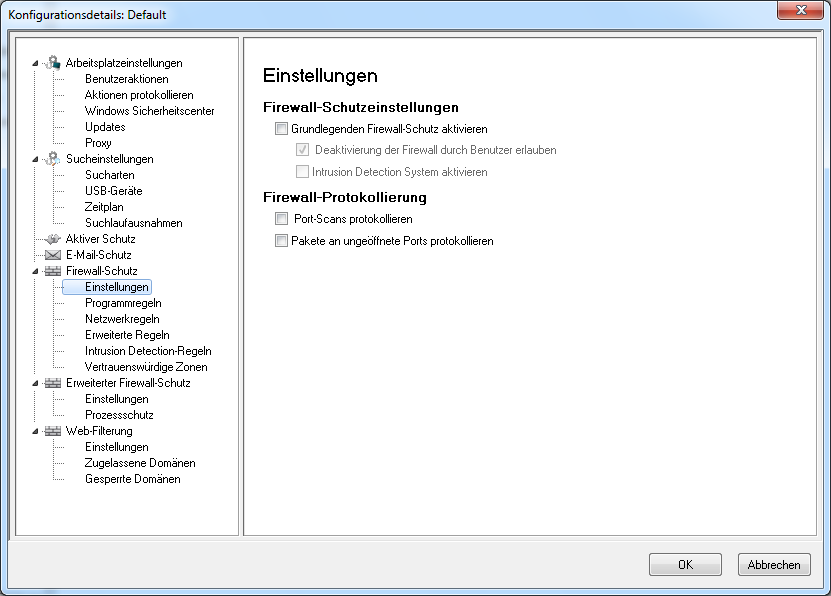

Geben Sie die Einstellungen unter dem Knoten Firewall-Schutz an:

|

Der Knoten Firewall-Schutz bietet bidirektionalen Schutz und schützt Sie vor sowohl eingehendem als auch abgehendem Datenverkehr. Sie können individuell angepasste Regeln erstellen, um Ihr Netzwerk zu schützen. Sie können die Kommunikation entweder Zulassen oder Blockieren oder die Firewall so einrichten, dass Sie eine Benutzeraufforderung auslöst.

|

•

|

Knoten Firewall>Teilfenster Einstellungen

|

|

—

|

Grundlegenden Firewall-Schutz aktivieren - Wählen Sie das Markierungsfeld aus, um den Firewall-Schutz zu aktivieren.

|

|

—

|

Deaktivierung der Firewall durch Benutzer erlauben - Dieses Markierungsfeld ist aktiviert, wenn die Option Grundlegenden Firewall-Schutz aktivieren ausgewählt wird. Wird diese Option ausgewählt, so können Benutzer die Firewall am Arbeitsplatz deaktivieren.

|

|

—

|

Pakete an ungeöffnete Ports protokollieren - Wählen Sie dieses Markierungsfeld aus, um Datenpakete zu protokollieren, die an ungeöffnete Ports gesandt werden. Diese Daten sind für die Analyse von Kommunikationsversuchen mit ungeöffneten Ports im Netzwerk nützlich.

|

|

—

|

Port-Scans protokollieren - Wählen Sie dieses Markierungsfeld aus, um alle Versuche, die Ports über Ihr Netzwerk zu scannen, zu protokollieren. Die Port-Scandaten werden in der Protokolldatei gespeichert.

|

|

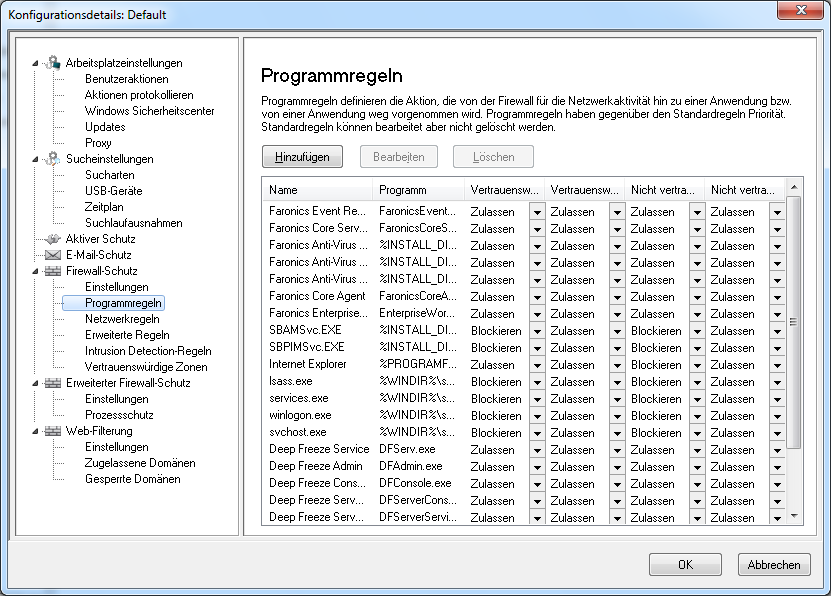

•

|

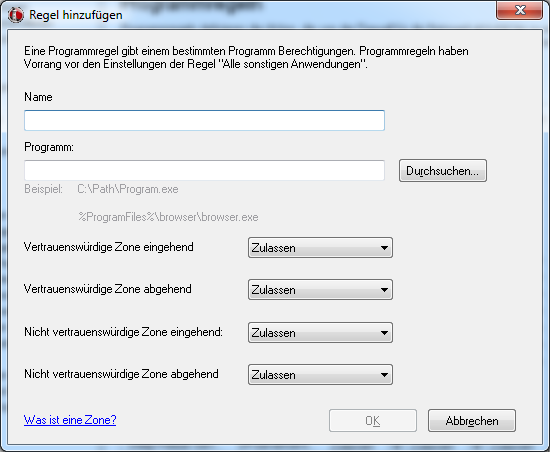

Klicken Sie auf Hinzufügen, um eine neue Programmregel hinzuzufügen. Geben Sie die entsprechenden Optionen ein, oder wählen Sie sie aus, und klicken Sie auf OK. Die folgenden Parameter werden angezeigt:

|

—

|

Name - Name der Regel.

|

|

—

|

Programm - Name des Programms, einschließlich des vollständigen Pfads und der Erweiterung.

|

|

—

|

Vertrauenswürdige Zone eingehend - die Aktion wird für eingehende Kommunikation an das Programm in einer vertrauenswürdigen Zone vorgenommen (Zulassen, Blockieren oder Benutzeraufforderung).

|

|

—

|

Vertrauenswürdige Zone abgehend - die Aktion wird für abgehende Kommunikation vom Programm in einer vertrauenswürdigen Zone vorgenommen (Zulassen, Blockieren oder Benutzeraufforderung).

|

|

—

|

Nicht vertrauenswürdige Zone eingehend - die Aktion wird für eingehende Kommunikation an das Programm in einer nicht vertrauenswürdigen Zone vorgenommen (Zulassen, Blockieren oder Benutzeraufforderung).

|

|

—

|

Nicht vertrauenswürdige Zone abgehend - die Aktion wird für abgehende Kommunikation vom Programm in einer nicht vertrauenswürdigen Zone vorgenommen (Zulassen, Blockieren oder Benutzeraufforderung).

|

|

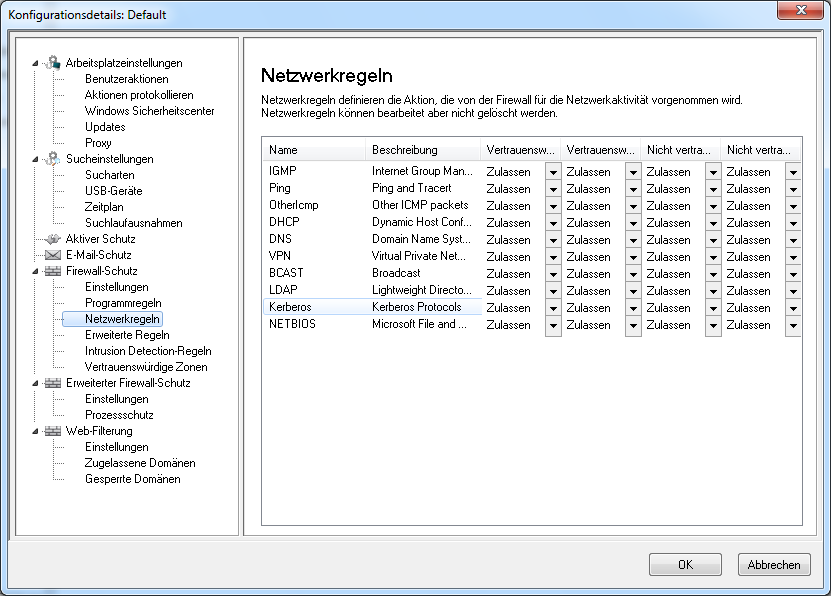

•

|

|

—

|

Name - Name des Protokolls.

|

|

—

|

Beschreibung - Beschreibung des Protokolls.

|

|

—

|

Vertrauenswürdige Zone eingehend - die Aktion wird für eingehende Kommunikation an das Protokoll in einer vertrauenswürdigen Zone vorgenommen (Zulassen, Blockieren oder Benutzeraufforderung).

|

|

—

|

Vertrauenswürdige Zone abgehend - die Aktion wird für abgehende Kommunikation vom Protokoll in einer vertrauenswürdigen Zone vorgenommen (Zulassen, Blockieren oder Benutzeraufforderung).

|

|

—

|

Nicht vertrauenswürdige Zone eingehend - die Aktion wird für eingehende Kommunikation an das Protokoll in einer nicht vertrauenswürdigen Zone vorgenommen (Zulassen, Blockieren oder Benutzeraufforderung).

|

|

—

|

Nicht vertrauenswürdige Zone abgehend - die Aktion wird für abgehende Kommunikation vom Protokoll in einer nicht vertrauenswürdigen Zone vorgenommen (Zulassen, Blockieren oder Benutzeraufforderung).

|

|

•

|

Klicken Sie auf Hinzufügen, um eine neue erweiterte Regel hinzuzufügen. Geben Sie die entsprechenden Optionen ein, oder wählen Sie sie aus, und klicken Sie auf OK. Die folgenden Parameter werden im Teilfenster Erweiterte Regeln angezeigt:

|

—

|

Name - Name der Regel.

|

|

—

|

Programm - Name des Programms und Pfad.

|

|

—

|

Aktion - die von der Firewall für Kommunikation von der angegebenen Anwendung bzw. dem angegebenen Port oder Protokoll ergriffene Maßnahme (Zulassen, Blockieren oder Benutzeraufforderung).

|

|

—

|

|

—

|

Protokoll - der Name des Protokolls.

|

|

—

|

Lokaler Port - Details des lokalen Port.

|

|

—

|

Remote-Port - Details des Remote-Port.

|

|

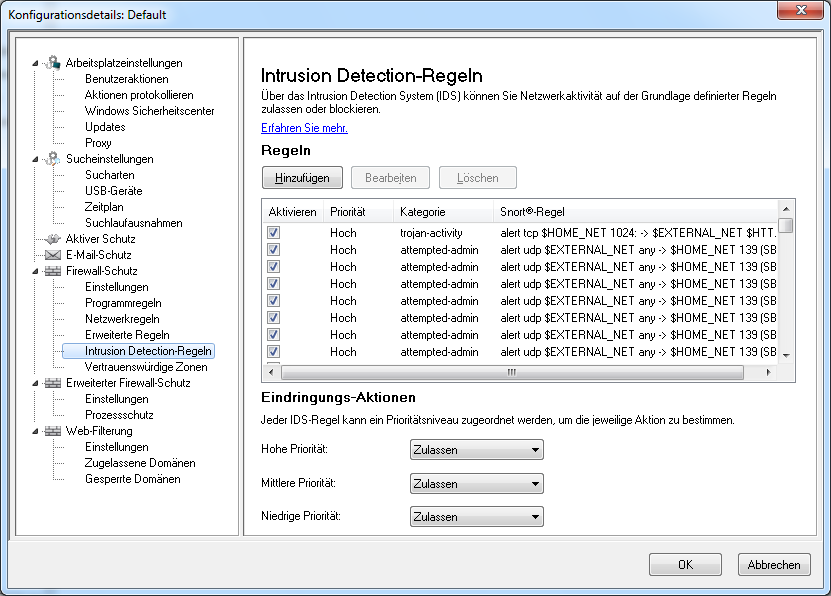

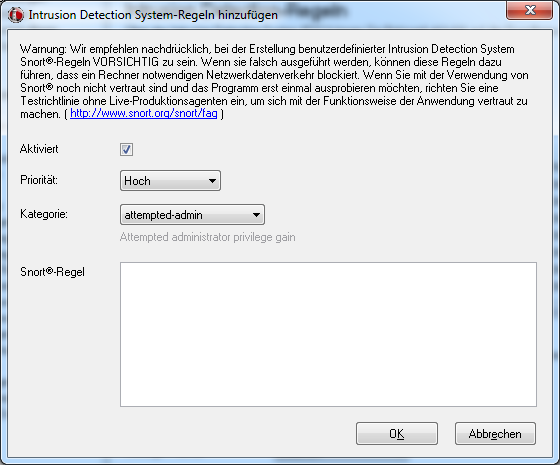

•

|

Das Intrusion Detection System (IDS) wird verwendet, um Netzwerkaktivität auf der Grundlage einer definierten Intrusion Detection-Regel zuzulassen oder zu blockieren. Geben Sie für jede Regel, die auf diesem Bildschirm als Hoch, Mittel oder Niedrig klassifiziert ist, die Aktion (Erlauben oder Blockieren) im Feld Intrusion Detection-Regeln aus. Klicken Sie auf Bearbeiten, um eine bestehende Regel zu bearbeiten, oder auf Löschen, um sie zu löschen.

Klicken Sie auf Hinzufügen, um eine neue Intrusion Detection-Regel hinzuzufügen. Geben Sie die entsprechenden Optionen ein, oder wählen Sie sie aus, und klicken Sie auf OK. Die folgenden Parameter werden angezeigt, wenn Sie auf Hinzufügen klicken:

|

—

|

Aktiviert - Wählen Sie diese Option aus, wenn die Regel aktiviert werden soll.

|

|

—

|

|

—

|

Kategorie - Wählen Sie die Kategorie (z.B. schädlich-unbekannt, Versuch-Admin, Versuch-Dos oder Versuch-Recon) aus.

|

|

—

|

Snort-Regel - Geben Sie die Snort-Regel an. Nähere Informationen über Snort-Regeln finden Sie unter www.snort.org/snort/faq.

|

|

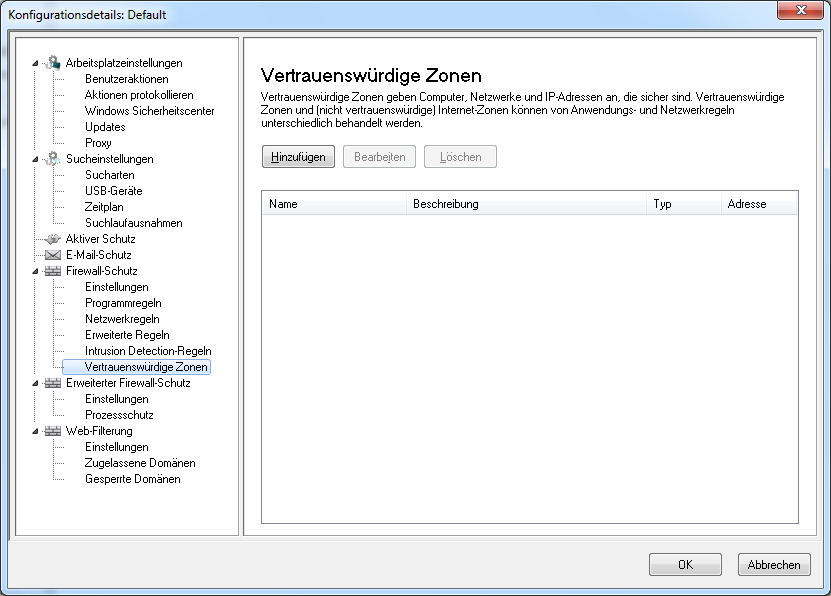

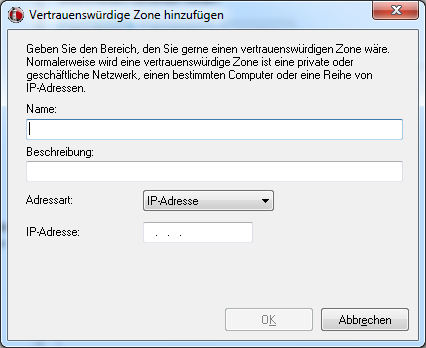

•

|

Klicken Sie auf Hinzufügen, um eine neue vertrauenswürdige Zone hinzuzufügen. Geben Sie die entsprechenden Optionen ein, oder wählen Sie sie aus, und klicken Sie auf OK. Die folgenden Parameter werden angezeigt:

|

—

|

Name - Name der vertrauenswürdigen Zone.

|

|

—

|

Beschreibung - Beschreibung der vertrauenswürdigen Zone.

|

|

—

|

|

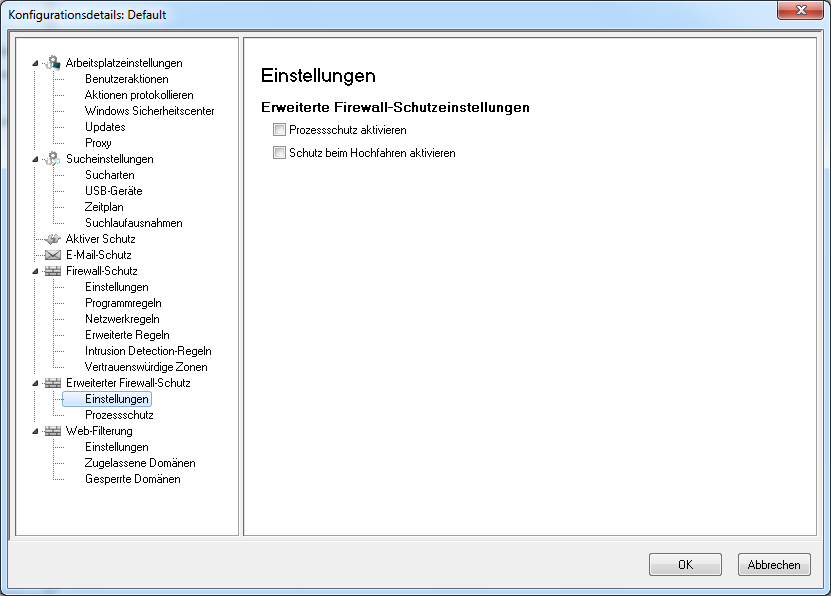

•

|

Wählen Sie die gewünschten Optionen aus, und klicken Sie auf Anwenden. Die folgenden Parameter werden angezeigt:

|

—

|

Prozessschutz aktivieren - Wählen Sie diese Option aus, um den Prozessschutz zu aktivieren. Diese Funktion wird verwendet, um die Aktion für unbekannte Code-Injektoren zu bestimmen und Ihre eigenen zugelassenen Code-Injektoren auf Basis der Einstellungen im Fenster Prozessschutz hinzuzufügen.

|

|

—

|

Schutz beim Hochfahren aktivieren - Wählen Sie diese Option aus, um den Schutz beim Hochfahren zu aktivieren. Der Schutz beim Hochfahren schützt Ihren Computer, während dieser hochgefahren wird, und blockiert die Übertragung von Daten bevor Windows geöffnet wurde.

|

|

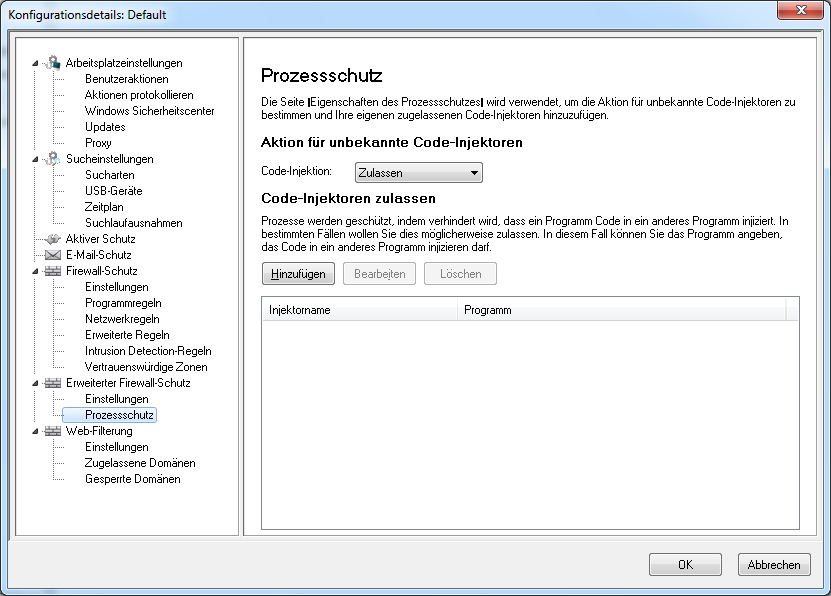

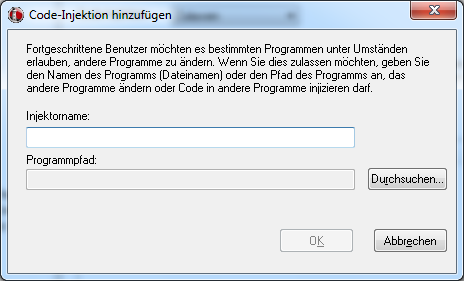

•

|

Klicken Sie auf Hinzufügen, um einen neuen Code-Injektor hinzuzufügen. Geben Sie die entsprechenden Optionen ein, oder wählen Sie sie aus, und klicken Sie auf OK. Die folgenden Parameter werden angezeigt:

|

—

|

Injektorname - Geben Sie den Namen des Injektors an.

|

|

—

|

Programmpfad - Wählen Sie das gewünschte Programm aus.

|

|

•

|

|

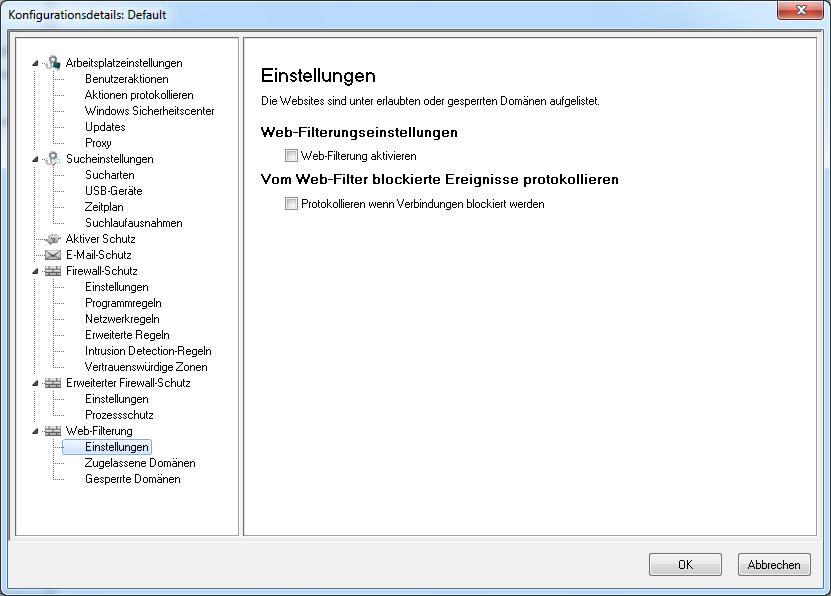

•

|

Wählen Sie Web-Filterung aktivieren aus, um diese Funktion zu aktivieren.

|

|

•

|

Wählen Sie Protokollieren wenn Verbindungen blockiert werden aus, um sicherzustellen, dass die von Faronics Anti-Virus ergriffenen Maßnahmen in der Protokolldatei gespeichert werden.

|

|

•

|

Klicken Sie auf Hinzufügen, um eine neue zugelassene Domäne hinzuzufügen. Geben Sie die entsprechenden Optionen ein, oder wählen Sie sie aus, und klicken Sie auf OK. Die folgenden Parameter werden angezeigt:

|

•

|

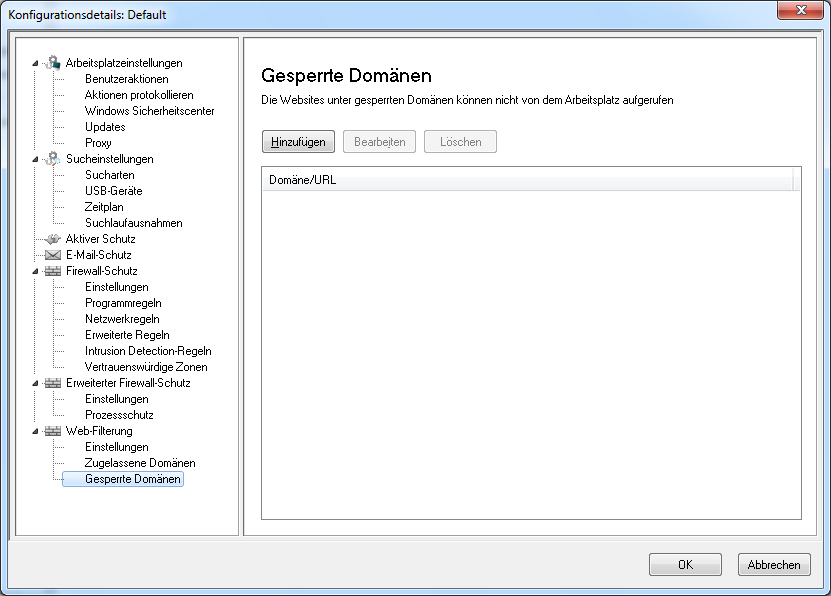

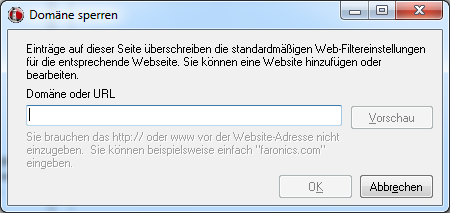

Klicken Sie auf Hinzufügen, um eine neue blockierte Domäne hinzuzufügen. Geben Sie die entsprechenden Optionen ein, oder wählen Sie sie aus, und klicken Sie auf OK. Die folgenden Parameter werden angezeigt:

|

12.

|

Klicken Sie auf OK.

|